보안운영 플랫폼 전문기업 로그프레소(대표 양봉열)는 사용자가 자유자재로 기능을 확장할 수 있는 보안운영 플랫폼 '로그프레소 엔터프라이즈 4.0'을 출시한다고 30일 밝혔다.

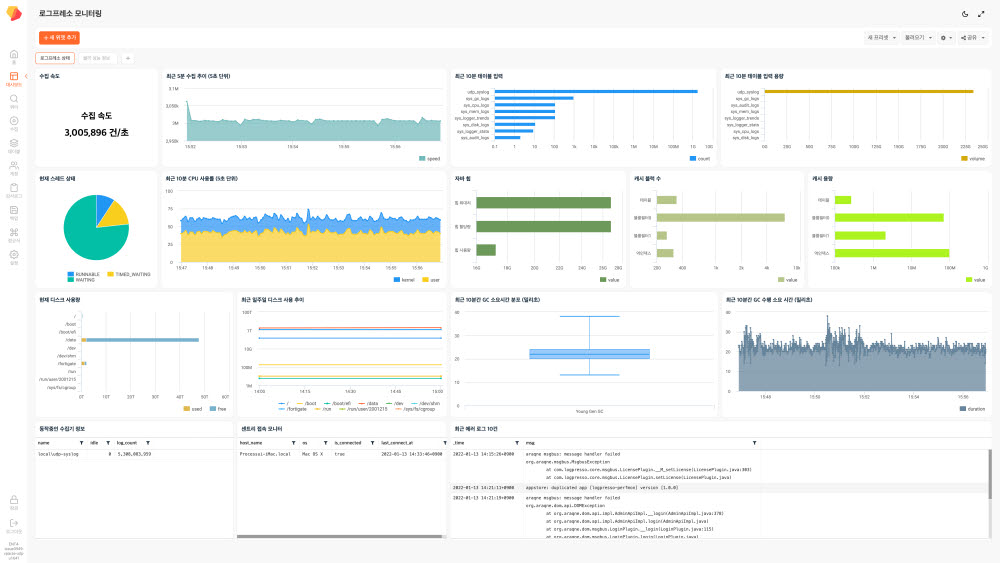

'로그프레소 엔터프라이즈 4.0'은 사이버 보안을 필두로 IT 인프라에서 발생하는 다양한 로그 데이터를 수집·분석할 수 있는 머신 빅데이터 플랫폼이다. 사이버 보안을 비롯해 관제, 클릭 스트림 분석, 클라우드 모니터링 등 다양한 분야에서 활용할 수 있다.

로그프레소 엔터프라이즈 4.0 버전의 가장 큰 변화는 앱스토어 체계 도입이다. 로그프레소 스토어에서 다양한 앱을 내려받아 보안제품과 애플리케이션 로그, 클라우드 서비스, SaaS 로그 등을 연동해 활용할 수 있다. 또 사용자들은 별도 코딩 없이도 로그프레소 앱을 만들 수 있다. 보안과 애플리케이션 로그에 대한 수집·저장·분석·시각화 기능을 자유롭게 앱으로 만들어 스토어에 업로드할 수 있다.

양봉열 대표는 “새롭게 선보이는 로그프레소 엔터프라이즈 4.0에 최신 빅데이터 고속 처리 기술 특허가 적용돼 단일 장비에서 270만 EPS 이상의 실시간 수집과 인덱싱이 가능하다”며 “올 하반기 내 1000만 EPS 이상의 실시간 수집·인덱싱이 가능한 클러스터링 엔진, 클라우드 오브젝트 스토리지를 이용한 페타바이트 단위 데이터 관리 기능 등을 추가한 4.1 버전을 선보일 예정”이라고 밝혔다.

한편 로그프레소는 제품 출시와 함께 사용자가 직접 만든 앱을 업로드하고 배포할 수 있는 앱스토어 '로그프레소 스토어'를 함께 오픈했다. 로그프레소 마에스트로(SOAR), 소나(SIEM), 엔터프라이즈, 스탠다드(통합로그) 등 전 제품군에서 활용할 수 있는 앱을 해당 스토어에서 다운로드할 수 있다.

로그프레소 스토어는 파이어아이, 안랩, 태니엄, AbuseIPDB, 포티게이트, 엑스게이트, 지니안 NAC, AWS, 마이크로소프트 365, 마이크로소프트 애저, 슬랙 등 국내외 유수 벤더의 솔루션과 서비스를 지원하는 앱을 제공한다. 20개 이상 다양한 앱을 설치할 수 있으며 200개 이상의 앱 확장 기능까지 있다.

구동언 로그프레소 상무는 “6년 만에 선보이는 로그프레소 엔터프라이즈 4.0은 지속적 기능 확장성, 사용 편의성 개선, 성능 향상에 초점을 맞췄다”며 “국내외 다양한 기업들과 협력해 로그프레소 스토어 앱 생태계를 확대하겠다”고 전했다.

윤대원기자 yun1972@etnews.com