■ 법원 전산망까지 북한 해커의 '먹잇감'

지난 11일, '법원 전산망 해킹 사건'과 관련해 경찰이 결과를 발표했습니다. 경찰청 국가수사본부는 1,014GB의 법원 자료가 전산망 외부로 전송됐다고 밝혔습니다. 북한 해킹 그룹 '라자루스'가 2년 넘게 법원 전산망에서 정보를 빼간 겁니다. 법원 내부의 허술한 보안 관리는 물론, 해킹 피해 사실을 알면서도 수사를 의뢰할 때까지 '늦장 대응'을 했고, 유출된 정보가 무엇인지조차 파악하지 못해 비판을 받고 있습니다.

법원 전산망에는 각종 재판과 재판의 증거기록, 속기록 등 광범위한 정보가 총망라돼 있습니다. 이름과 주민등록번호는 물론 가족관계증명서, 여권 정보, 금융 정보에다 외부에 밝히기 어려운 내밀한 정보도 있습니다. 거의 모든 개인 정보의 총합이 법원 전산망 정보입니다. 이처럼, 북한 해킹 조직은 다양한 2차 범죄에 활용할 수 있는 신뢰할만한 정보가 있는 공공기관을 노리고 있습니다.

■ 북한 사이버 공격 '진행형' … 수사 발표 날에도 '여전'

그런데 수사 결과가 발표된 11일에도 북한의 사이버 공격이 있었단 사실이 확인됐습니다. 연관 기사

경찰, 국정원 등 기관과 여론이 모두 북한 해킹 조직에 집중된 상황에서도 공격은 계속됐던 겁니다.

이달 1일에 500건이 넘는 공격이 있었던 것과 비교하면 다소 주춤했지만, 북한의 공격은 멈추지 않았습니다.

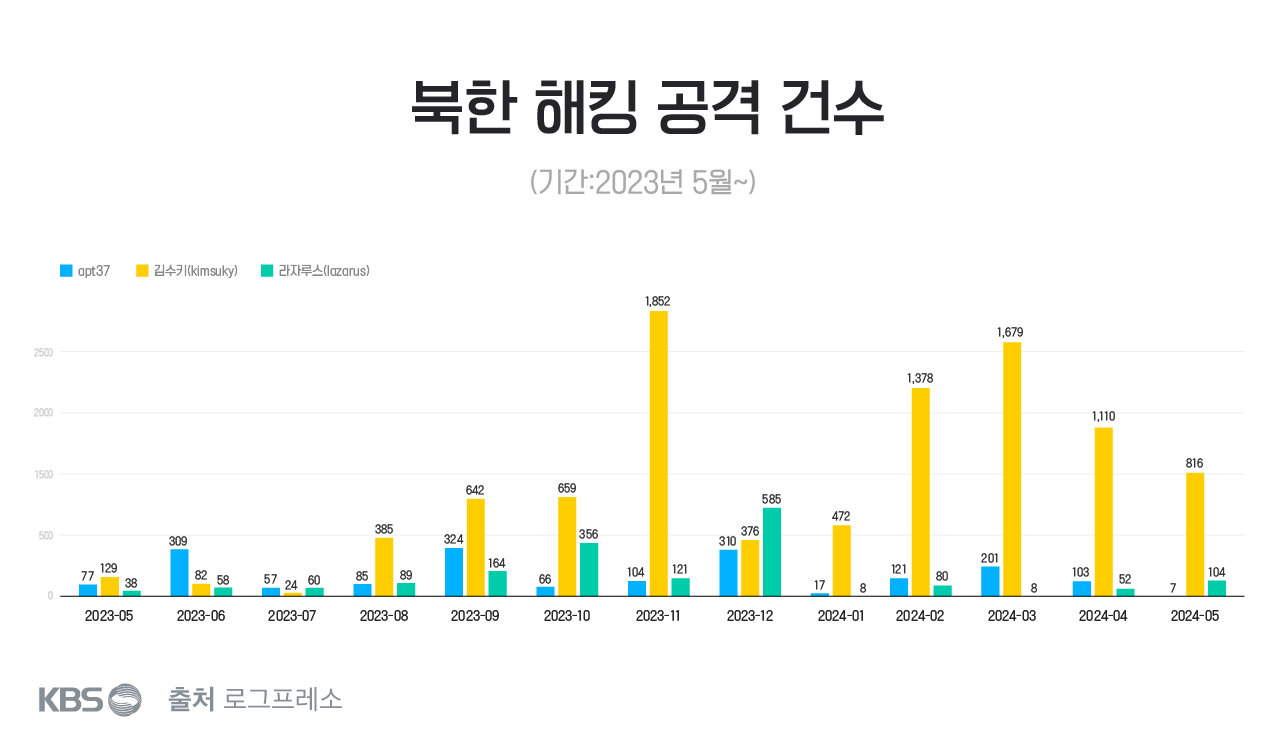

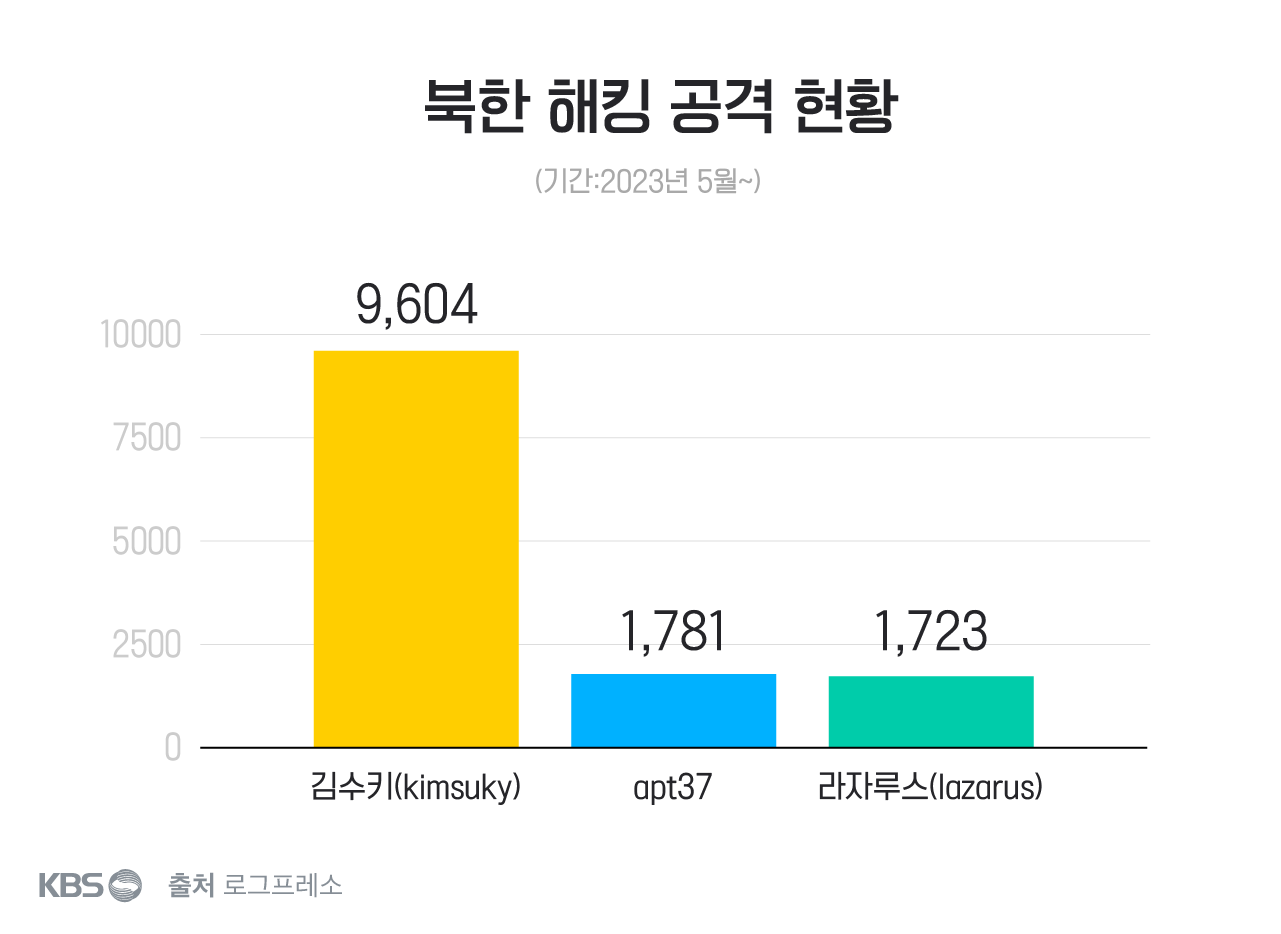

아래는 KBS가 보안업체 '로그프레소'와 북한 주요 해킹 그룹(김수키, 라자루스, ATP37)의 해킹 공격 지수를 분석한 결과입니다.

북한 해킹 공격 현황을 설명하고 있는 보안업체 ‘로그프레소’ 양봉열 대표

지난 1년 동안 확인된 공격이 만 3천 건을 넘습니다. 한 달에 2천 건 넘게 공격이 이뤄지기도 했습니다.

보안 전문가들은 북한이 과거에는 기관을 직접 공격했지만, 최근엔 보안이 취약한 개인을 공략하고 있다고 말했습니다.

'피싱 사이트'를 활용한 악성코드 살포가 주요 수법입니다. 보안업체 '로그프레소' 양봉열 대표는 "세무 신고 관련처럼 공공기관이나 주요 포털 사이트 등과 비슷한 도메인을 가진 사이트를 만들고 클릭하게 한 뒤 개인정보를 빼간다"고 말했습니다.

사이트로 유인하는 방법은 이메일이었습니다. 양 대표는 " '계정이 완료됐으니 업데이트 요망' 이나 '보안정책 위반해 소명 필요' 등 공식 문서나 중요 정보가 담긴 것처럼 내용을 만들어 자연스럽게 사이트 주소를 클릭하게 한다"고 설명했습니다.

1년 간 공격 건수가 가장 많은 건 '김수키'입니다. 해킹 그룹마다 업무가 정해져 있다고 합니다. APT37의 경우 북한 인권단체 등을 해킹해 북한 이탈 주민에 대한 정보 수집에 특화된 것으로 알려져 있습니다. '라자루스'는 악성코드로 PC 등을 감염시킨 뒤 이를 통해 '외화벌이'하는 데 집중하고 '김수키'는 주로 외교 분야 정보를 수집한다고 전해집니다.

양봉열 대표는 "해커조직이 만든 피싱 사이트에는 당연히 악성코드가 포함돼있지만, 백신 등에서 탐지하기 어려운 경우도 있다"며 주의를 당부했습니다.

해킹 조직의 목적은 쓸모 있는 개인 정보와 공공기관 내부망으로 침투할 수 있는 통로 확보입니다. 양 대표는 "이용자들이 보통 한 사이트에서 사용하는 비밀번호를 다른 사이트에서도 돌려 쓰는 경우가 많아서 이를 활용해 개인정보를 탈취하고, 기업이나 공공기관 내부망까지 접속할 수 있다"며 "모든 보안의 길목에 두 개, 세 개의 인증 절차를 설정하는 게 필요하다"고 강조했습니다.