1. 개요

2025년 9월, Nvidia, arm64-fixer, mac_camera.driver 패치로 위장해 Windows와 MacOS를 겨냥한 조직적 APT 공격이 확인되었으며, 심층 분석 결과 해당 공격은 Lazarus 그룹의 소행으로 판단됩니다. Lazarus는 북한과 연계된 APT(Advanced Persistent Threat) 그룹으로, 금전적 이득(가상자산·금융기관 표적), 사이버 첩보(정부·방위산업체), 그리고 파괴적 공격까지 다양한 목적의 캠페인을 수행해 왔습니다. 스피어피싱, 악성문서·워터링홀·맞춤형 바이너리 배포, 공급망 침투 등 다층적인 침투 기법을 활용하며 멀티스테이지 C2 인프라와 코드 난독화·은닉 기법으로 탐지를 회피하는 것이 특징입니다. 다수의 국제 사례에서 대규모 암호화폐 탈취, 은행 송금 사기, 랜섬웨어·파괴적 악성행위 등이 보고되었습니다.

| OS | MacOS | Windows |

|---|---|---|

| 트리거 파일 | mac_camera.driver | run.vbs |

| 환경 구축 | node.js 설치 | node.js 설치 |

| 메인 스크립트 | main.js | main.js |

| 추가 기능 | - | drvupdate.exe(Nukesped) |

| 지속성 유지 | drivfixer.sh | %USERPROFILE%.n2\pay |

| 수집 정보 | 시스템 정보 및 브라우저 정보 | 시스템 정보 및 브라우저 정보 |

| 원격 명령어 실행 | 가능 | 가능 |

악성 유포·동작 개요

공격자는 실행 유도를 통해 node.js를 설치 및 main.js를 실행하여 C2 서버에서 파이썬 스크립트를 받아 복호화·실행합니다. 이후 시스템에서 시스템 정보, Chromium 계열 브라우저 자격 증명, 카드 정보를 수집하여 C2로 전송하며, C2로부터 명령을 받아 추가 악성 행위를 수행합니다.

유포 방식

- 공격자는

nvidiaRelease.zip,mac_camera.driver등 압축 파일 및 쉘 스크립트를 배포합니다. - 압축을 해제하면 Windows 대상의

run.vbs가 존재하며, MacOS 대상의mac_camera.driver쉘 스크립트가 존재합니다.

사용자 실행 시 동작 흐름

- 사용자가

run.vbs,mac_camera.driver를 실행하면node.js를 설치 및main.js를 실행하여 C2 서버에 통신하여 추가 스크립트를 실행합니다. python.exe프로세스를 활용할 수 있도록p2.zip추가 데이터를 다운로드 후 압축 해제합니다.node.exe가 C2 서버에 통신하여 추가 파이썬 스크립트를 실행합니다.- 파이썬 스크립트는 암호화 되어있으며, 자체적 복호화 루틴 후 실행됩니다.

문자열 역순 → Base64 디코딩 → zlib 압축 해제를 포함하는 반복적 복호화 루틴 - 최종적으로 다양한 정보 수집 후 C2 서버로 전송하며, 시스템 재부팅 시 자동으로 파이썬 스크립트가 실행되는 환경이 만들어집니다.

수집·전송 활동

- 추가적으로 실행되는 파이썬 스크립트는 다음 항목들을 수집한 뒤 C2 서버로 전송합니다.

- OS, 호스트명, 릴리스/버전, 사용자명, UUID 수집

- IP, 국가, 도시, ISP, 좌표, 타임존 등

- Chromium 계열 브라우저 자격증명, 카드정보 수집

C2 명령 처리

- 시스템을 재부팅할 때마다 C2 서버에서 추가 명령을 가져와 원격 명령을 수행합니다.

2. 상세 분석

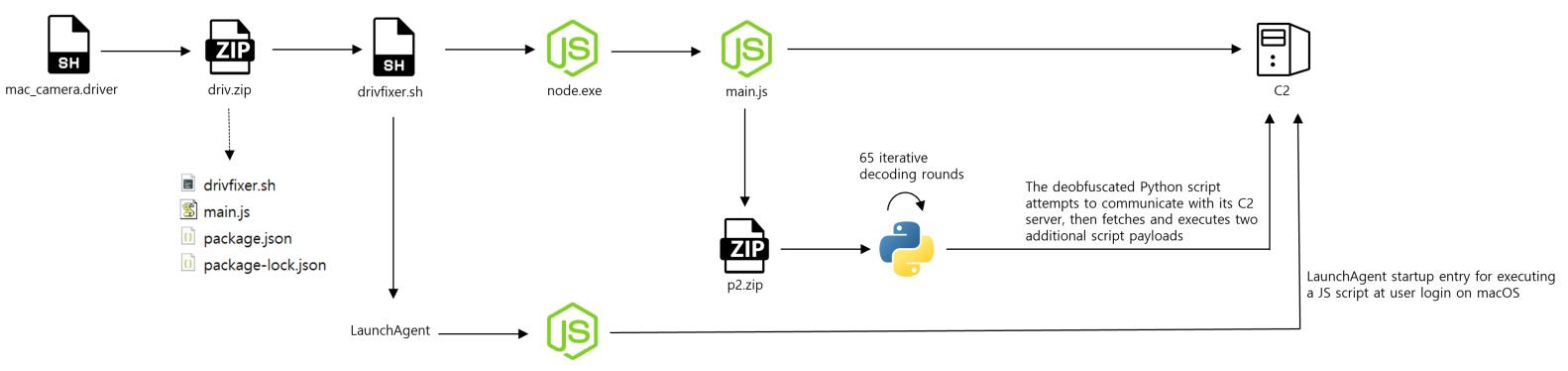

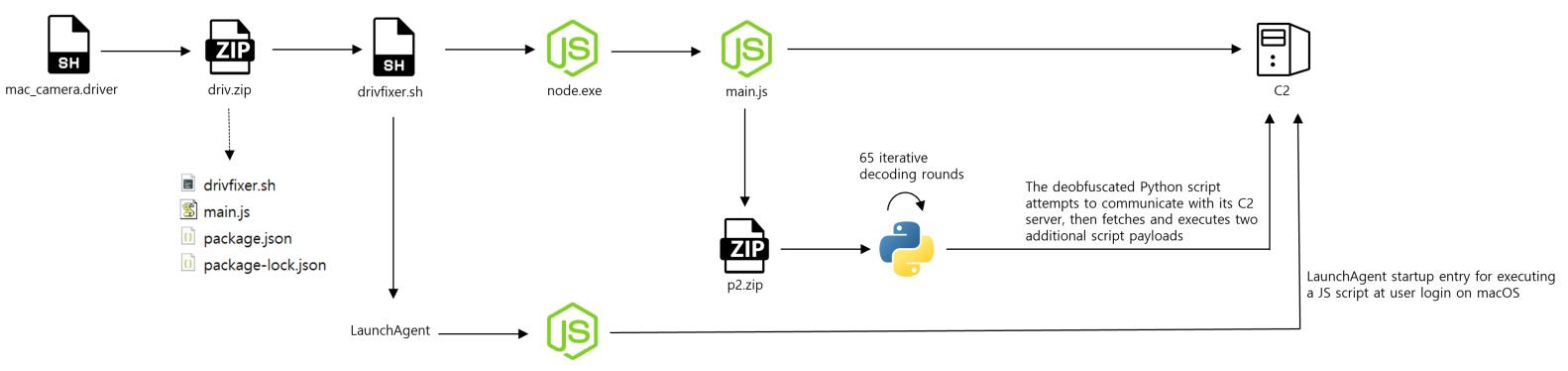

2-1) MacOS 대상 공격 흐름

실행 유도

- 쉘 스크립트:

arm64-fixer,mac_camera.driver,mac_camera.driver-fix1816등

쉘 스크립트

driv.zip압축된 데이터 다운로드 후 압축 해제drivfixer.sh추가 쉘 스크립트 실행node.js설치 및 내장된main.js실행- C2 서버에서 추가 데이터 다운로드 및 파이썬 스크립트 실행

- 지속성 유지:

~/Library/LaunchAgents/com.local.drvierUpdate.plist 등록→drivfixer.sh - 정보 수집 후 C2 서버 전송

- 시스템을 재부팅할 때마다 C2 서버에서 추가 명령을 가져오며, 원격 명령을 수행

수집 대상

- 시스템 정보: OS, 호스트명, 릴리스/버전, 사용자명, UUID 수집

- GEO 정보: IP, 국가, 도시, ISP, 좌표, 타임존 등

- 브라우저: Chromium 계열 브라우저 자격증명, 카드정보 수집(Chrome/Brave/Opera/Yandex/Edge)

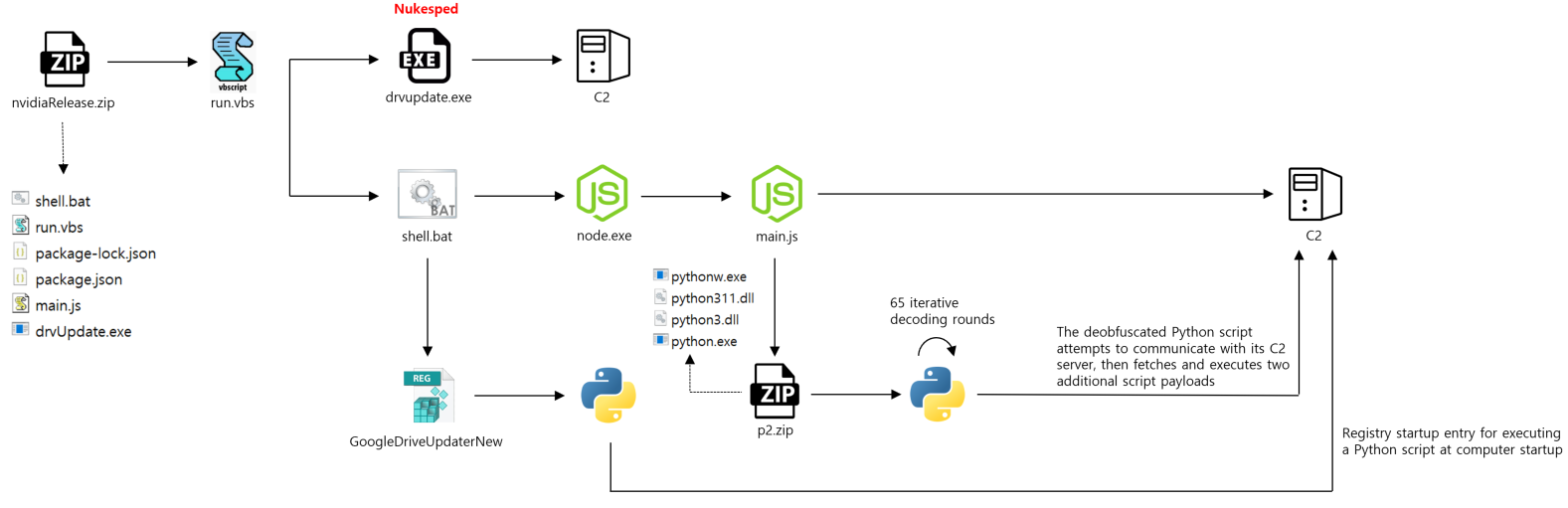

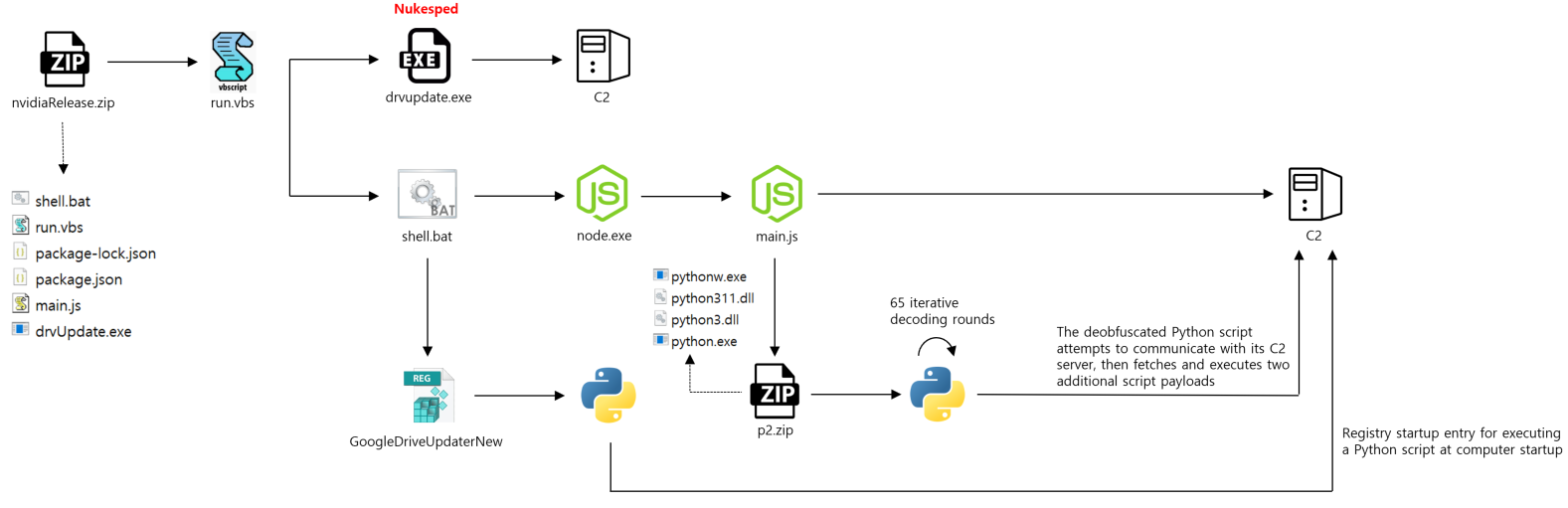

2-2) Windows 대상 공격 흐름

실행 유도

- 압축파일:

nvidiaRelease.zip,nvidiaReleasenew.zip,update93w.zip등

VBS 스크립트

- Windows 11 버전 이상이면

drvUpdate.exe파일 실행 shell.bat배치 스크립트 실행node.js설치 및 내장된main.js실행- C2 서버에서 추가 데이터 다운로드 및 파이썬 스크립트 실행

- 지속성 유지:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run 레지스트리 등록→GoogleDriveUpdaterNew "%USERPROFILE%\.pyp\pythonw.exe\" \"%USERPROFILE%\.n2\pay\" - 정보 수집 후 C2 서버 전송

- 시스템을 재부팅할 때마다 C2 서버에서 추가 명령을 가져오며, 원격 명령을 수행

수집 대상

- 시스템 정보: OS, 호스트명, 릴리스/버전, 사용자명, UUID 수집

- GEO 정보: IP, 국가, 도시, ISP, 좌표, 타임존 등

- 브라우저: Chromium 계열 브라우저 자격증명, 카드정보 수집(Chrome/Brave/Opera/Yandex/Edge)

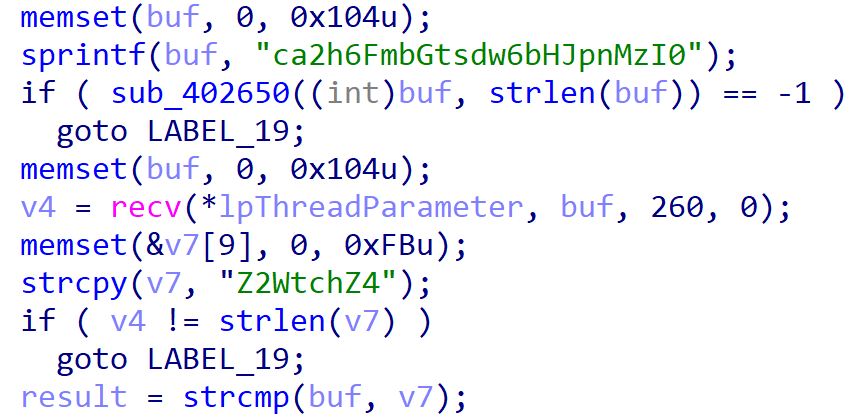

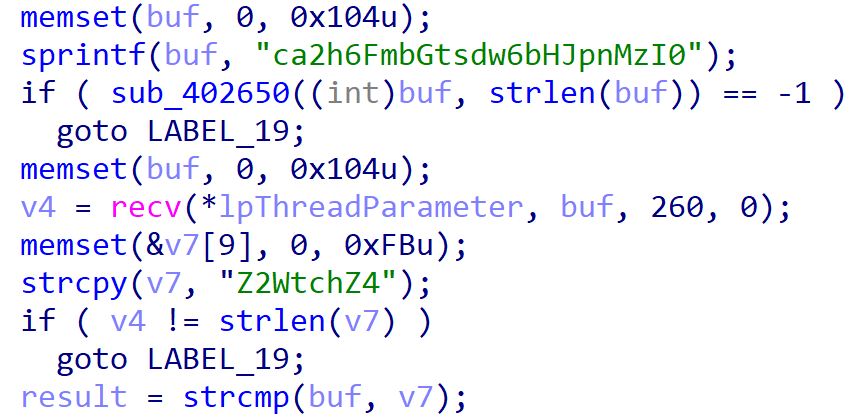

Nukesped(drvupdate.exe) 행위 분석

- 실행 조건: Windows 11 버전 이상이면

drvUpdate.exe파일 실행 - 악성 행위에 사용되는 문자열 복호화: Base64 + XOR 0x49

- 통신 조건: 클라이언트

"ca2h6FmbGtsdw6bHJpnMzI0"→ 서버"Z2WtchZ4"(정확한 길이 및 데이터가 일치해야 추가 행위 수행)

- 원격 쉘 기능: C2서버 에서 받은 문자열 명령을

cmd.exe /c로 실행 → 결과를 파이프에서 읽어와 Base64 인코딩 후 C2 서버로 전송

3. IoC

md5 (Files hashes contained in the downloaded ZIP archive)

f277110800d861faa6a737c8d668d297 .npl

cdf296d7404bd6193514284f021bfa54 arm64-fixer.zip

2d8c8c6323a4fea1952405f2daad5d7a browxyz2

f9e18687a38e968811b93351e9fca089 clickfix-1.bat

37911a1e8ca8a481cd989fafe7bfb75a decoded_browxyz2.bin

0b73c183056cdbacddcd5eb0d1191b3b decoded_npl.bin

858b616a388f6220e2fbcdaf545a9695 decoded_pay.bin

57a3b11361ea5908d7f79395f12e14f8 decoded_pay2.bin

0dae0f501fca7db547726c78db4ae172 driv.zip

cbd183f5e5ed7d295d83e29b62b15431 driv.zip

6175efd148a89ca61b6835c77acc7a8d drvupdate.exe

fc7b67af44b474db1bbc808a8f2a25f0 mac_camera.driver

8731b650457211decd5a7aa940dd8f0e mac_camera.driver-fix1816

b52e105bd040bda6639e958f7d9e3090 main.js

fcc0114e34b352d9d3312118c6fd9341 main.js

846b1734829ef754a42d915474b43192 nvidiaRelease (3).zip

8c274285c5f8914cdbb090d72d1720d3 nvidiaReleasenew.zip

a4e58b91531d199f268c5ea02c7bf456 nvidiarelease.zip

0550b73535fc3de5aec297707df73646 pay

3ef7717c8bcb26396fc50ed92e812d13 run.vbs

09d2336c6b76fa499f52773d930788a4 run.vbs

983a8a6f4d0a8c887536f5787a6b01a2 shell.bat

6559d05cfcf294ef325a3eb772c3d3ba update92w.zip

5a20eb4497913196212601430bd8da9d update93w.zip

13400d5c844b7ab9aacc81822b1e7f02 arm64-fixer\drivfixer.sh

b52e105bd040bda6639e958f7d9e3090 arm64-fixer\main.js

13400d5c844b7ab9aacc81822b1e7f02 driv\drivfixer.sh

ef7b96bffe252ede8259fea30fc3a9a3 driv\main.js

13400d5c844b7ab9aacc81822b1e7f02 drivv\drivfixer.sh

15e48aef2e26f2367e5002e6c3148e1f drivv\main.js

6175efd148a89ca61b6835c77acc7a8d nvidiarelease\drvUpdate.exe

b52e105bd040bda6639e958f7d9e3090 nvidiarelease\main.js

3ef7717c8bcb26396fc50ed92e812d13 nvidiarelease\run.vbs

983a8a6f4d0a8c887536f5787a6b01a2 nvidiarelease\shell.bat

6175efd148a89ca61b6835c77acc7a8d nvidiaRelease (3)\drvUpdate.exe

b52e105bd040bda6639e958f7d9e3090 nvidiaRelease (3)\main.js

945acbf53bd61ee1d6475c47f1db15d8 nvidiaRelease (3)\run.vbs

8e8066fa5de1b8cad438c2323bdf2304 nvidiaRelease (3)\shell.bat

6175efd148a89ca61b6835c77acc7a8d nvidiaReleasenew\drvUpdate.exe

15e48aef2e26f2367e5002e6c3148e1f nvidiaReleasenew\main.js

3ef7717c8bcb26396fc50ed92e812d13 nvidiaReleasenew\run.vbs

983a8a6f4d0a8c887536f5787a6b01a2 nvidiaReleasenew\shell.bat

fcc0114e34b352d9d3312118c6fd9341 update92w\main.js

09d2336c6b76fa499f52773d930788a4 update92w\run.vbs

983a8a6f4d0a8c887536f5787a6b01a2 update92w\shell.bat

ef7b96bffe252ede8259fea30fc3a9a3 update93w\main.js

09d2336c6b76fa499f52773d930788a4 update93w\run.vbs

983a8a6f4d0a8c887536f5787a6b01a2 update93w\shell.bat

C2

avalabs-digital.store

driverservices.store

webmail.driverservices.store

www.driverservices.store

block-digital.online

cpanel.block-digital.online

webmail.block-digital.online

www.block-digital.online

69.10.53.86

141.98.168.79

198.54.116.177

103.231.75.101

45.89.53.54

199.188.200.147

198.54.119.94

192.64.119.25

45.159.248.110

http://69.10.53.86

http://141.98.168.79

https://block-digital.online/drivers/mac_camera.driver-fix1816

http://block-digital.online/drivers/mac_camera.driver-fix1816

https://block-digital.online/drivers/mac_camera.driver

https://block-digital.online/drivers/camera

http://block-digital.online/

https://www.block-digital.online/

https://block-digital.online/

https://block-digital.online/drivers/cam_driver

http://block-digital.online/drivers/cam_driver

https://block-digital.online/drivers/

http://block-digital.online/cpanel

https://block-digital.online/drive

https://driverservices.store/visiodrive/arm64-fixernew

http://avalabs-digital.store/update/update93w

https://avalabs-digital.store/update/update93w

http://avalabs-digital.store/

http://avalabs-digital.store/cpanel

https://avalabs-digital.store/update/update93w/

https://avalabs-digital.store/update/z-update93m

https://driverservices.store/visiodrive/nvidiaReleasenew.zip

https://driverservices.store/visiodrive/nvidiaRelease.zi

http://driverservices.store/

https://driverservices.store/

https://driverservices.store/visiodrive/nvidiaRelease.zip

https://driverservices.store/visiodri

https://driverservices.store/visiodrive/nvidiaRelease.zip

http://driverservices.store/visiodrive/arm64-fixernew

http://webmail.driverservices.store/

https://www.driverservices.store:2096/

https://webmail.driverservices.store/

https://driverservices.store/visiodrive/nvidiareleasenew.zip

http://driverservices.store/visiodrive

https://driverservices.store/visiodrive/nvidiarelease.zip

https://driverservices.store/visiodrive/mac-v-j1721.fixer

https://driverservices.store/visiodrive/

https://driverservices.store/visiodrive/arm64-fixer

http://driverservices.store/visiodrive/nvidiaRelease.zip

http://www.driverservices.store/