1. 개요

2025년 탐지 및 분석된 4개 그룹 활동을 종합하면, 공통적으로 뚜렷하게 드러나는 루틴이 있습니다.

- 사용자 실행 유도 → 복호화 루틴 및 다단계 로더 → 주기적인 C2 통신 → 정보수집·탈취 → 원격 명령 수행

2025년 로그프레소가 분석한 북한 공격 그룹들은 아래와 같은 변화를 확인 할 수 있었습니다.

| 구분 | 핵심 특징 | 상세 설명 |

|---|---|---|

| 다단계화 & 자동화 강화 | 공격 체인의 계층화 | 배치, 스크립트, Node.js, Python, 인젝션 등 다단계 실행 구조를 사용하여 분석 및 차단 난이도를 상승 |

| 지속성의 표준화 | 재부팅 후 재연결 구조 | Windows는 RunKey, 작업 스케줄러, 루프 실행을 활용하고, macOS는 LaunchAgents 기반으로 지속성 메커니즘을 표준화 |

| 탈취 코드 모듈화 | 정보수집 기능 분리 | 브라우저 자격증명, 카드정보, 지리정보, 키로깅 등 목적별 고정 정보수집 모듈을 조합해 사용 |

| C2 상호작용 | 명령 기반 기능 변경 | C2 서버에서 내려오는 스크립트·명령에 따라 스크립트, 원격 쉘, 공격자 정의 루틴 등이 동적으로 변경되며 운영 효율 극대화 |

북한 연계 APT 그룹은 표적의 특성에 맞춰 미끼 문서를 수시로 변경하고, 실행 파일 및 명령어 기반의 실행 체계를 통해 사전에 정의한 모듈형 코드를 순차적으로 구동하여 정보를 수집합니다. 특히 2025년에는 과거와 달리 ‘정찰을 통한 최종 표적 선별’과 ‘실질적 타격’을 분리한 것이 특징입니다. 1차 정찰을 통해 선별된 최종 표적에 대해서만 키로거, 봇넷등 악성 모듈을 투입하고, 원격 명령을 통해 지속적인 감시를 수행하는 등, 더욱 정교해진 공격 구조를 보여주었습니다.

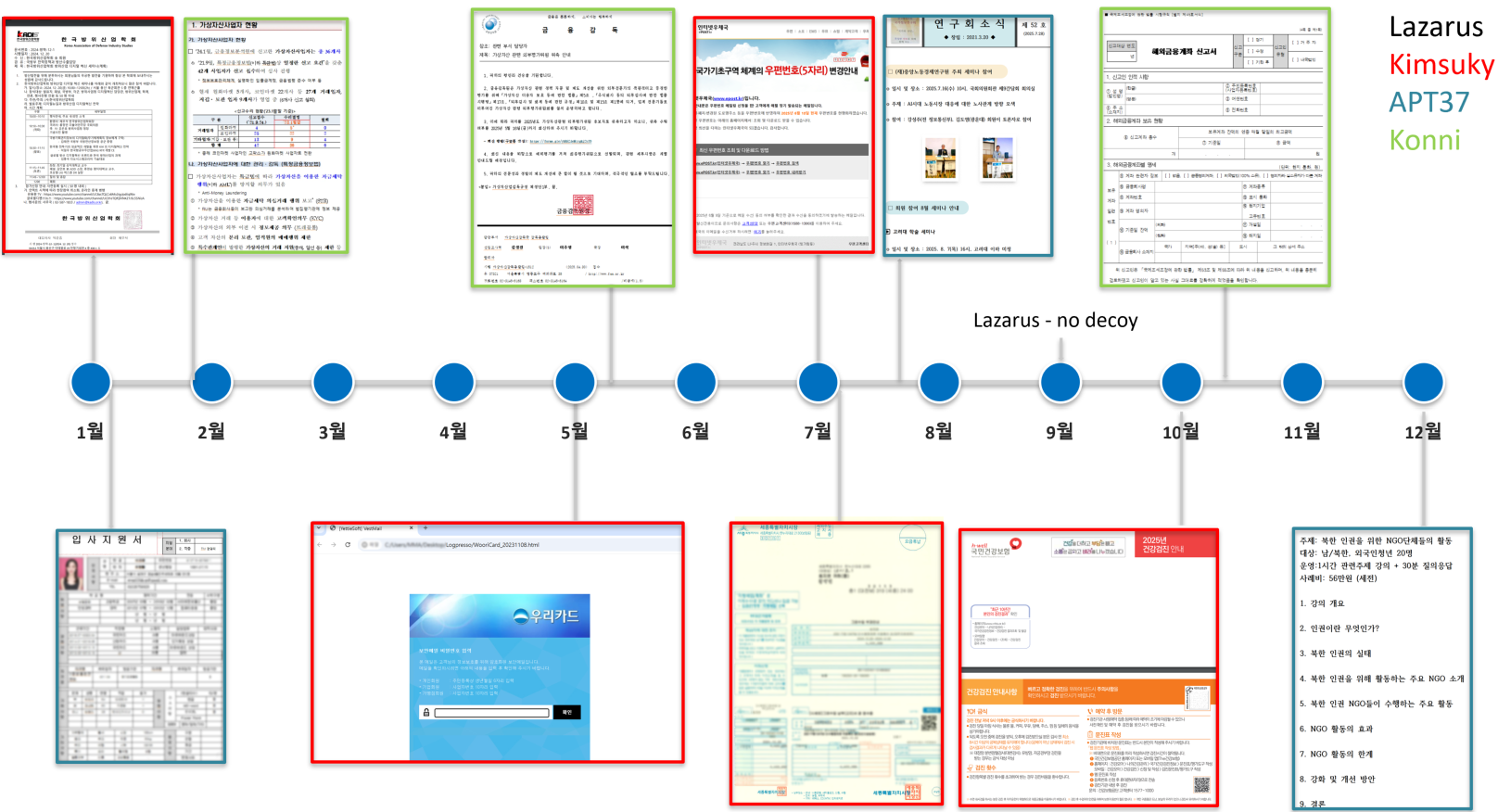

2. 주요 2025 북한발 공격 캠페인 구분

- 한국방위산업학회 방위산업 디지털 혁신 세미나(계획) 사칭

- 입사지원서 사칭

- 국방·북한 연구원 표적 추정 / HWP 문서 위장(강연 자료 자문 요청)

- 금융위원회 금융정보분석원으로 위장

- WooriCard 사칭

- 금융감독원 사칭

- Nvidia/패치/드라이버 위장

- 건강검진 안내 문서 위장

- 가상자산사업자 검사계획민당정회의 위장

- 2025 북한인권 청년 아카데미 강의 위장

3. 2025년 주요 북한발 공격 타임라인

| 시기 | 그룹 | 미끼 | 지속성 | 주요 기능 |

|---|---|---|---|---|

| 2025.01 | Kimsuky | 한국방위산업학회 방위산업 디지털 혁신 세미나(계획) 사칭 | 작업스케줄(15분 주기 2개) | 서버가 내려주는 배치로 명령 실행 |

| 2025.01 | APT37 | 입사지원서 사칭 | 레지스트리 | 키로깅/쿠키/스크린샷/추가 다운로더 |

| 2025.01 | APT37 | 국방·북한 연구원 표적 추정 / HWP 문서 위장(강연 자료 자문 요청) | 레지스트리 | 시스템 정보 수집, 주기적 스크린샷, 파일 유출(문서/녹음 등), 명령 실행 및 추가 페이로드 수신 가능 |

| 2025.01 | Konni | 금융위원회 금융정보분석원으로 위장 | 레지스트리 + 57초 루프 | 파일/폴더·시스템정보 수집, 원격 명령 실행(temprun) |

| 2025.05 | Kimsuky | KISA 사칭 / Word 위장 LNK | 레지스트리 + 작업스케줄(2분) + 20초 폴링 | 단계적 페이로드 수신/실행, 자가삭제로 흔적 최소화, 후속 스크립트로 기능 확장 |

| 2025.05 | Kimsuky | WooriCard 사칭 / HTML LNK | 작업스케줄(7분) | 정보수집 + 주기적 페이로드 수신/실행(명령 기반 확장) |

| 2025.05 | Konni | 금융감독원 사칭 / HWP LNK | 레지스트리 + 57초 루프 | 파일/시스템정보 수집·유출, 추가 페이로드로 원격 명령 확장 |

| 2025.09 | Lazarus | Nvidia/패치/드라이버 위장 | Win RunKey, Mac LaunchAgents | 크로미움 계열 자격증명/카드·Geo, 원격 명령 |

| 2025.10 | Kimsuky | 건강검진 안내 문서 위장 | 1분 주기 C2 폴링 | 시스템정보 수집·전송, 추가 페이로드 수신/실행(기능 확장) |

| 2025.10 | Konni | 가상자산사업자 검사계획민당정회의 위장 | 레지스트리 + 57초 루프 | 파일/시스템정보 수집·유출, 추가 페이로드로 원격 명령 확장 |

| 2025.12 | APT37 | 2025 북한인권 청년 아카데미 강의 위장 | 작업 스케줄러(1분) | 페이로드 로드/실행, 추가 다운로드, 주기 실행으로 후속 행위 유지 |

4. 2025 공격 그룹별 핵심 공격방식

4.1 Kimsuky

- 미끼 파일

- 한국방위산업학회 방위산업 디지털 혁신 세미나(계획) 사칭

- KISA 사칭

- WooriCard 사칭

- 건강검진 안내 문서 위장

- 실행 구조

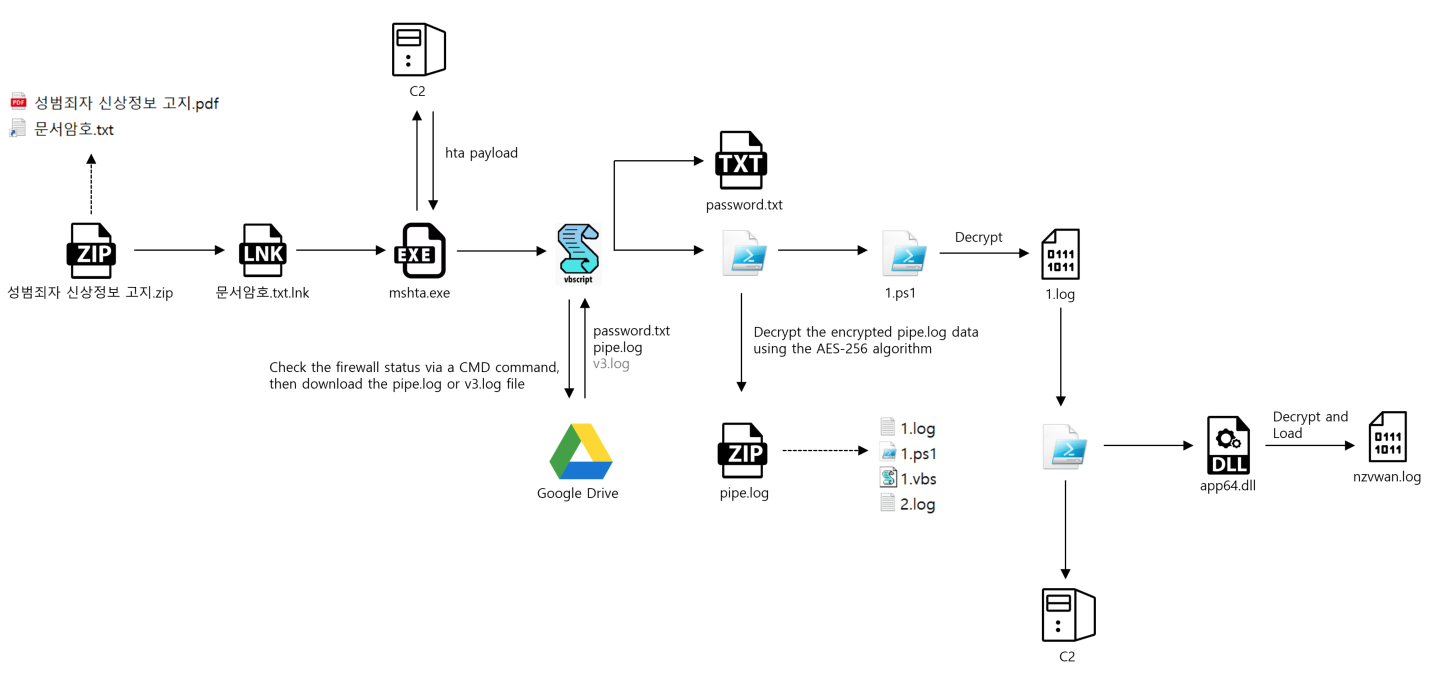

- HWP(암호) → OLE 드롭 → BAT 실행 → C2 다운로드/실행

- LNK → mshta → PowerShell → 추가 ZIP/스크립트 수신·실행

- JSE → WScript(JS) → 디코이 PDF → certutil 디코딩 → PE 생성/rundll32 로드 → C2 폴링

- 지속성

- 레지스트리 등록 및 작업 스케줄을 생성하여 지속성 유지

- 특징

- 추가적인 악성 코드가 AES-256과 같은 알고리즘으로 암호화 되어있으며, 복호화 키도 동일하게 사용하는 경우도 많은 것으로 확인

4.2 APT37

- 미끼 파일

- 입사지원서 사칭

- 국방·북한 연구원 표적 추정 / HWP 문서 위장(강연 자료 자문 요청)

- 2025 북한인권 청년 아카데미 강의 위장

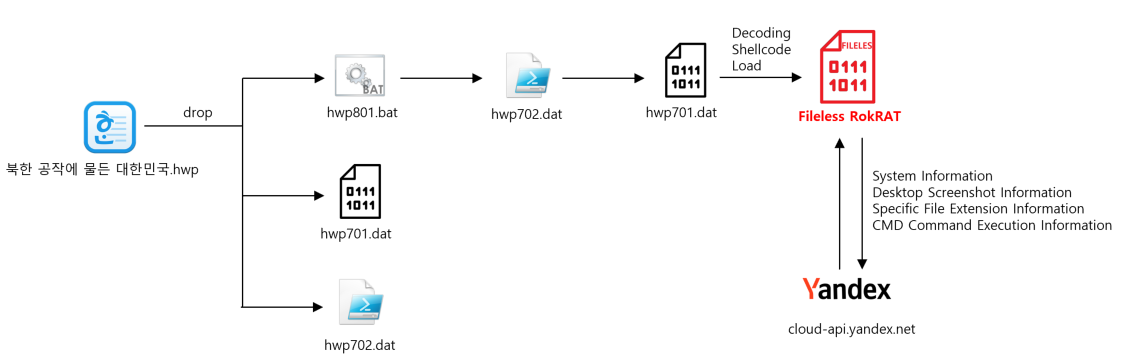

- 실행 구조

- EXE → DLL Sideloading(wechatweb.exe/cmcs21.dll) → Process Hollowing → C2 통신/키로깅

- HWP → OLE 드랍 → BAT → PowerShell → 암호화 데이터 복호화 → 메모리 쉘코드 실행(Fileless) → RokRAT 로드

- LNK → 내장 페이로드 추출·복호화(XOR) → 드롭/실행 → 추가 파일 다운로드(AutoIt3.exe, PDF) → 스케줄 등록 후 주기 실행

- 지속성

- 레지스트리 등록 및 작업 스케줄을 생성하여 지속성 유지

- 특징

- Process Hollowing, 암호화된 쉘코드를 메모리에서 Fileless로 실행하는 기법

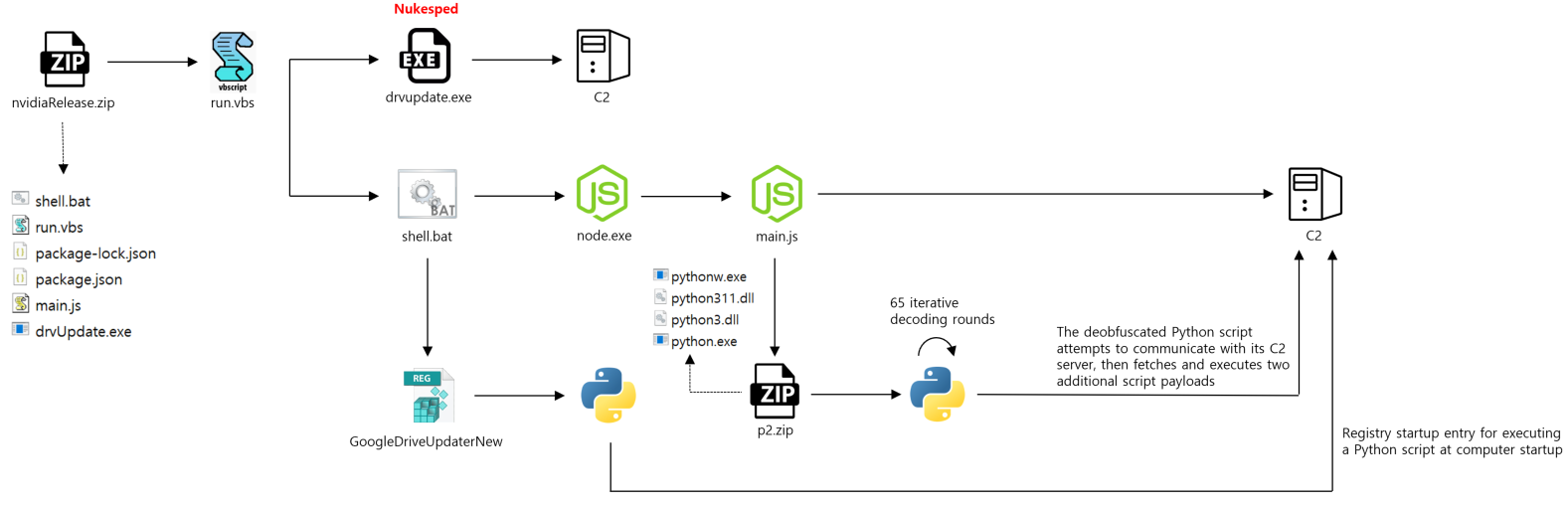

4.3 Lazarus

- 미끼 파일

- 패치/드라이버 위장

- 실행 구조

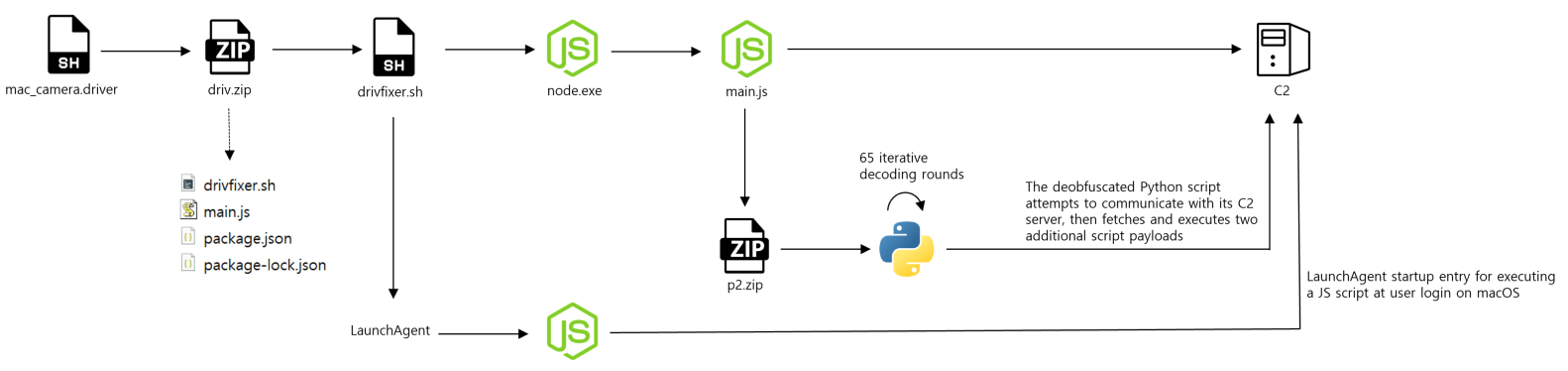

- 패치/드라이버 위장(SH/VBS) → node 설치 → main.js → C2 Python 페이로드 실행

- 지속성

- Windows RunKey, macOS LaunchAgents

- 특징

- 단일 OS 캠페인이 아니라, 운영체제별 트리거를 다르게 두어 통합

- 악성 행위에 활용되는 평문 코드를 얻으려면 특정 라운드를 디코딩하는 과정이 필요

4.4 Konni

- 미끼 파일

- 금융위원회 금융정보분석원으로 위장

- 금융감독원 사칭

- 가상자산사업자 검사계획민당정회의 위장

- 실행 구조

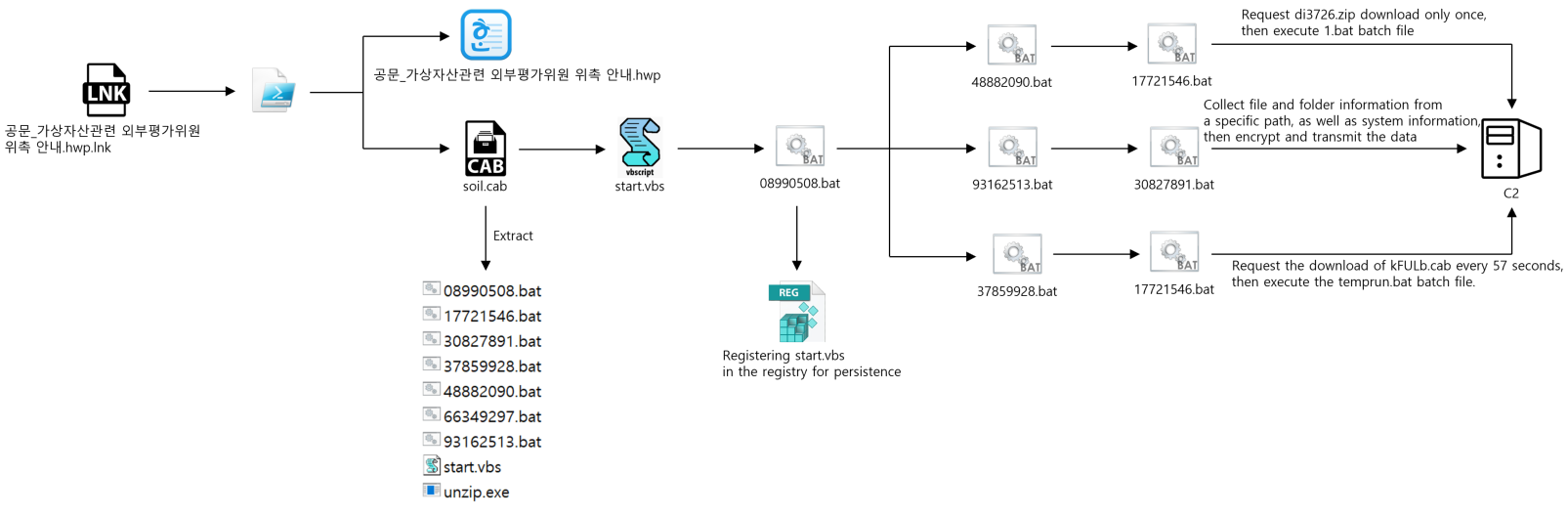

- LNK → PowerShell(복호화/압축해제) → VBS → BAT 체인(57초 루프) → 수집/업로드(RC4+Ticks) → 추가 CAB 다운로드/실행

- 지속성

- 레지스트리 등록 및 작업 스케줄을 생성하여 지속성 유지

- 특징

- [8자리 랜덤숫자].bat "URL" "파일 경로" "모드” → 배치 스크립트에 들어가는 인자 값에 따라 C2 통신 방식이 변화

- 업로드 기능의 배치 스크립트가 존재하며, 해당 배치 스크립트는 RC4 알고리즘을 이용하여 암호화되며, 키 값으로는 현재 시간의 Ticks 값을 이용 fn=<암호화된_파일이름>&fd=<암호화된_파일내용>&r=<현재시간_Ticks>

5. 2025 회고 결론

2025년은 4개 그룹 모두에서 지속성 확보를 위한 주기적인 C2 통신과, C2 서버 지시에 따른 유연한 기능 확장이 공통적인 공격 기조로 자리잡은 한 해였습니다.

| 공격 그룹 | 핵심 공격 특성 | 설명 |

|---|---|---|

| Kimsuky | 아티팩트 최소화 | LOLBin 활용, C2 통신 주기 단축, 자가삭제 기법을 통해 로그·파일 흔적을 줄이며 분석 및 포렌식 방해 |

| APT37 | 탐지 회피 중심 | 인젝션 및 파일리스(Fileless) 기법을 적극 활용하여 보안 장비 및 행위 기반 탐지 회피 |

| Konni | 고정 실행 템플릿 | PowerShell → VBS → BAT로 이어지는 체인을 57초 루프 템플릿으로 고정해 반복적으로 사용 |

| Lazarus | 멀티 OS 확장성 | 단일 운영체제에 한정되지 않고 Windows·macOS에 따라 동작을 분기하며, Node 기반 표준화로 공격 대상 확장성 강화 |

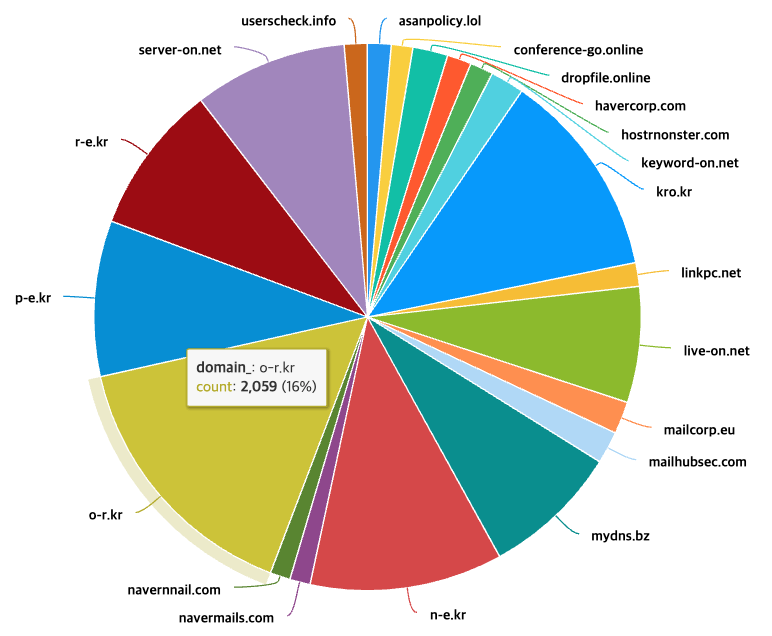

공격자가 2025년에 사용한 미끼 도메인을 분석 해보면, o-r.kr, kro.kr, n-e.kr 등의 특정 도메인 서비스가 10% 이상의 비율을 차지합니다. 또한, 국내 유명 포털과 유사하게 보이는 navermails.com, navernnail.com, havercorp.com와 같은 도메인을 사용하는 것이 눈에 띄는 부분입니다.

| domain | count | |

|---|---|---|

| 1 | o-r.kr | 2,059 |

| 2 | kro.kr | 1,606 |

| 3 | n-e.kr | 1,493 |

| 4 | p-e.kr | 1,204 |

| 5 | server-on.net | 1,188 |

| 6 | r-e.kr | 1,160 |

| 7 | mydns.bz | 1,060 |

| 8 | live-on.net | 895 |

| 9 | dropfile.online | 272 |

| 10 | keyword-on.net | 262 |

| 11 | mailcorp.eu | 250 |

| 12 | mailhubsec.com | 250 |

| 13 | havercorp.com | 186 |

| 14 | linkpc.net | 184 |

| 15 | asanpolicy.lol | 183 |

| 16 | hostrnonster.com | 181 |

| 17 | userscheck.info | 178 |

| 18 | conference-go.online | 166 |

| 19 | navermails.com | 158 |

| 20 | navernnail.com | 155 |

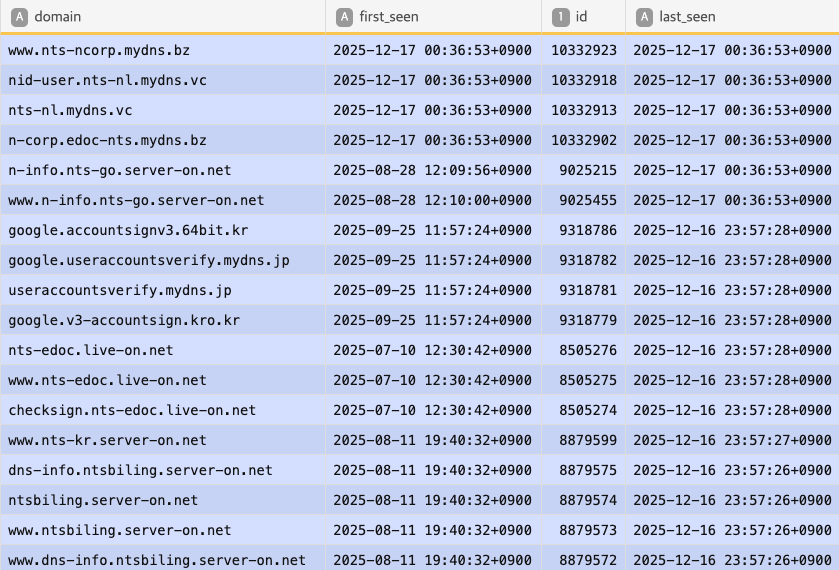

추가적으로 국세청(NTS, National Tax Service), 국민연금공단(NPS, National Pension Service ), 네이버, 구글과 같은 세계적으로 유명한 서비스 도메인을 위장한(Lookalike Domains) C2 도메인 사용 비율도 점차 증가하고 있습니다.

통계 전체 이미지 출처: Logpresso CTI 서비스

2025년 북한발 사이버 공격의 양상을 회고해 보면, 미끼 파일 실행 직후 악성코드를 가동하는 대신 C2 서버와 지속적으로 교신하며 최적의 시점에 악성 모듈과 명령을 수신·실행하는 방식으로 고도화되었습니다. 이는 정찰 기간과 실질적인 타격 시점을 엄격히 분리하여 보안장비의 탐지를 우회하려는 전략적 진화로 보입니다.

이에 따라 방어 체계는 기존의 파일 단위 분석과 IoC 기반 대응을 유지하되, 주기 실행, LOLBins, 스크립트 체인, 크리덴셜을 핵심 지표로 삼아 행위 기반 탐지와 능동적인 위협 헌팅 역량을 강화해야 합니다.

6. 2025년 북한발 공격 주요 IoC

Kimsuky

MD5

63a119714f01d9ff57c51614c9727f84 한국방위산업학회 방위산업 디지털 혁신 세미나(계획).hwp

0337ebf5f6f3895bcb884731ac491f7f default.bat

4ab80f99a8a16c0e413f527ae50b6439 document.bat

de2bb5f2ad0e5354b27d49a91b2050c1 hwp_doc.db

4fa124105cea13668248a86d7a9493ec hwp_pdf.db

e2fec8d5acc5e7df77ddd299333db8f4 1212.exe, 1212_1.exe

84970168e4105b2b127c27c4a26300ad 1212.bat

b1bde0a7a0ed0c593da5f7114ba21740 1212.exe.manifest

81db5019efd1b7b1c4c644e999e19611 1212_1.exe.manifest

ec7f17c6222642878c32f3ece61f1a1e sch_1212.db

88d25b3b16d6d8ba216beff155747ad4 sch_1212_1.db

0bf485e12d6be8e1b8408e8916d7a21c KISA알림.docx.lnk

8ccd49b08633c969d2659906a01be2f6 tmps2.ps1

9c664c1e337ad940152b563a9b71446e x.ps1

c696da10b407f95219c4794b26cad974 WooriCard_20231108.html

7672a9bf5a58e2c17925dbb759ea98ce WooriCard_20231108.html.lnk

df51acf1631da1565bc93dea59e5b0ad avtue483.bat

ea853dc99dac63035379be7fcb54b43c batchsv392.cab

6155534476b718db207be7fdb217d252 bxcyv197.bat

3b2b7b5bb541626f0f38dc3e3a360234 chbbie400.bat

dffaed33748070fe7909a4d496012706 uplokli567.bat

722beda6209f8c7a3d63fad9a528168d vxnklcn989.vbs

9adcd861e20a53c954b7785da10a1e5f xoicnew.lnk

e04a57b3d16f66e75d2679f1e8878589 secu32.dll

2d3d1a343753b559169675fc83e3839f officer.dat

86a08a3d27e10e6daaa094bfb51b327d sway.dat

9899968fb2fee1a64d2c3d1cd45d963f 202507_3934823.rar

29437c24f8f946a3cb44d6dfd61791f7 202507_3934823.html.lnk

b8be6cfb8662afc65a0b82deec4a598e msedge.conf

17b2412c1c74db7e83482a544fefacdc 1.log

5852e7911d0df2473d6ed34d1ce56ff7 1.ps1

444f67d186136d3deaae17a7f27b879e 1.vbs

4aea7f8a80c27268bd68077621d69b68 2.log

acdf153ab1211ebc840a18d2ff2221fb 941a.vbs

5441d8a79411a261546beb1021cb5052 app64.dll

e45606ec936210f3830f29d0e12108c8 app64.log

dcb9bcd4971167905a6924c4c2cef12e appload.log

13d89e3f08197920230b521997135a6c cecf.vbs

677e77265c7ba52e825fc62023942213 nzvwan.dll

e45606ec936210f3830f29d0e12108c8 nzvwan.log

9debce6651edac2a0e135a5b06f68a88 payload_1.hta

baaa2dd6942f582cd7f684b5ebc447f0 pipe.log

851910eb3c05738de97d66078acc32bc pipe.zip

4593e0baa7e444537730c057b1a465f3 pw.txt.lnk

95b0ee79eda2ea1857bda77aaaa71d92 sample.zip

71a6e029ae3a56a1d5d244cdda0a93e0 sexoffender.zip

03794685a12ce0dd7b69e70ced8568f9 sys.dll

1a2164d9fea343bd5a5fc31a0849bb6e v3.hta

373fce7c6fa68ad9afa22bcbf8c15f5d v3.log

425e7f14bfef366725fb806c93a0e94e 국세 고지서.pdf

1230b4160b399b84453fd15ed7a6f1e0 국세 고지서.pdf.zip

40e117a35c579a2f17eafaa728abdee3 문서암호.txt.lnk

172dc997ca6022ec8dff0842e4c7b887 성범죄자 신상정보 고지.pdf

5eb7a909d8e8e3773b2ccc780d8f765a 암호.txt.lnk

d02be241dda3d4027f6fbd84ac015ca8 건강검진 안내서.alz

903cec93146327414cbc49068c524292 건강검진 안내서.pdf.jse

5f5f868d339aeb58c613fe7eb55e5432 bEyjSIpZvbJpjVv9.a9oc

7d994b591c2d4fafeb3e71278229566e hkNlPHP61rvE0T7J.lpxQ

C2

hxxps://www.elmer.com.tr/modules/mod_finder/src/Helper/1212_pprb_all/dksleks?newpa=comline

hxxps://atlasstours.com/wp-includes/class-wp-style.php

hxxps://atlasstours.com/wp-includes/class-wp-style.php?locale=%COMPUTERNAME%

hxxp://sariwon.co.kr/bbs/filter/[Volume Serial Number]/tie.txt

hxxp://sariwon.co.kr/bbs/filter/[Volume Serial Number]/private64

hxxp://sariwon.co.kr/bbs/filter/[Volume Serial Number]/secu64_init

hxxps://yajxu.mailhubsec.com/

load.samework.o-r.kr

attach.skycloud.o-r.kr

attach.skyline.r-e.kr

update.alzip.r-e.kr

mail.naverwork.r-e.kr

gwa.wooritg.o-r.kr

mail.naverwork.o-r.kr

image.secuwizvpn.r-e.kr

load.rwbcode.com

rwbcode.com

174.138.186.157:5511

174.138.186.157:7788

174.138.186.157:9558

213.145.86.223:9005

111.92.189.34:21

142.11.248.98

162.220.11.202

ydcxcm.pklzd.com

quemr.mailhubsec.com

link24.kr

www.link24.kr

vvopen.pklzd.com

quemr.mailhubsec.com

mailhubsec.com

www.mailhubsec.com

rsbto.mailhubsec.com

yfews.mailhubsec.com

www.yfews.mailhubsec.com

yajxu.mailhubsec.com

nmailhub.com

www.nmailhub.com

samsungcard.nmailhub.com

www.samsungcard.nmailhub.com

jjdhdh.nmailhub.com

nate.nmailhub.com

www.nate.nmailhub.com

xzdbyz.nmailhub.com

wkesa.nmailhub.com

kzloly.nmailhub.com

pklzd.com

www.pklzd.com

vdxlbt.pklzd.com

thnhwy.pklzd.com

yqqttq.pklzd.com

vvopen.pklzd.com

niohai.pklzd.com

www.niohai.pklzd.com

ydcxcm.pklzd.com

pmzqme.pklzd.com

nate.pklzd.com

123.111.231.26

142.11.248.98

hxxps://vvopen.pklzd.com/pwko.hta

hxxp://vvopen.pklzd.com/pwko.hta

hxxps://link24.kr/CWvH07K;

hxxps://vvopen.pklzd.com/pwko.hta

hxxps://link24.kr/5JODAJr/

hxxps://github.com/deepsearch-tech/ref/releases/download/v1.0.0/pwko.hta?v=3:

hxxps://github.com/deepsearch-tech/ref/releases/download/v1.0.0/pwko.hta?v=4

hxxps://link24.kr/2JpHiyv$global:?

hxxps://link24.kr/5JODAJr(

hxxps://quemr.mailhubsec.com

hxxp://ydcxcm.pklzd.com/sex.hta

hxxp://link24.kr/Eop0W1r

APT37

MD5

df58093f418a2190bd36e405d4a365d0 wz888.exe

0dd7146d3dd05f4451f2489ef9108e77 cmcs21.dll

f28dc3698714d559c20e46d1780fa9b0 wechatweb.exe

9484e8698c1e38d5ade952c281701654 yga.txt

3ecb6464c5e9de42a8520c3f8112932e park_j_h.hwp

2a913bd29bcec931e18ae13642d38b5f decoded yga

835a74b3c33a66678c66118dbe26dccf 북한 공작에 물든 대한민국.hwp

81051bcc2cf1bedf378224b0a93e2877 hwp601.dat

4a89126a7e3190866b3eebeb8b8ee9b7 hwp701.dat

a7557684eb1ab6044fccf69b442a559f hwp702.dat

34ca15b188ccfc83c54658f06acc548b hwp801.bat

5b819ad2bcd8ad68af558e970d1d325e decoded.bin

18db9e11bd0829642df9f6774339fc85 shellcode_decoded_pe.bin

443a00feeb3beaea02b2fbcd4302a3c9 북한이탈주민의 성공적인 남한정착을 위한 아카데미 운영.lnk

71214d668b49f31c6bed40123a20e6bb 북한이탈주민의 성공적인 남한정착을 위한 아카데미 운영.hwp

3580c5373b6154cf53818b38d7331eb6 aio01.dat

e1fd56221d0f6690e6487fee662acafe aio02.dat

267c0855c3441773d24491355d41f6d8 aio03.bat

ed26fe8a19ba5af3aaf3f17ab467b372 notepad.exe.bin

d98ed7f95003332a873fbb03c9ec1237 국가정보연구회 소식지(52호).pdf.lnk

a75f1208dcc7766ed6ce0383c6bedd2a 국가정보연구회 소식지(52호).pdf

d035135e190fb6121faa7630e4a45eed aio01.dat

1aec7b1227060a987d5cb6f17782e76e aio02.dat

591b2aaf1732c8a656b5c602875cbdd9 aio03.bat

2921e6c09cc1434e0b8221c979ce3e5f aio01_decrypted.bin

20b6d0b1f9b2bfa388510e35b7fece61 cmd.exe.bin

C2

ggt-send-6187.orange-app.vip

134.122.130.138:6187

Lazarus

MD5

f277110800d861faa6a737c8d668d297 .npl

cdf296d7404bd6193514284f021bfa54 arm64-fixer.zip

2d8c8c6323a4fea1952405f2daad5d7a browxyz2

f9e18687a38e968811b93351e9fca089 clickfix-1.bat

37911a1e8ca8a481cd989fafe7bfb75a decoded_browxyz2.bin

0b73c183056cdbacddcd5eb0d1191b3b decoded_npl.bin

858b616a388f6220e2fbcdaf545a9695 decoded_pay.bin

57a3b11361ea5908d7f79395f12e14f8 decoded_pay2.bin

0dae0f501fca7db547726c78db4ae172 driv.zip

cbd183f5e5ed7d295d83e29b62b15431 driv.zip

6175efd148a89ca61b6835c77acc7a8d drvupdate.exe

fc7b67af44b474db1bbc808a8f2a25f0 mac_camera.driver

8731b650457211decd5a7aa940dd8f0e mac_camera.driver-fix1816

b52e105bd040bda6639e958f7d9e3090 main.js

fcc0114e34b352d9d3312118c6fd9341 main.js

846b1734829ef754a42d915474b43192 nvidiaRelease (3).zip

8c274285c5f8914cdbb090d72d1720d3 nvidiaReleasenew.zip

a4e58b91531d199f268c5ea02c7bf456 nvidiarelease.zip

0550b73535fc3de5aec297707df73646 pay

3ef7717c8bcb26396fc50ed92e812d13 run.vbs

09d2336c6b76fa499f52773d930788a4 run.vbs

983a8a6f4d0a8c887536f5787a6b01a2 shell.bat

6559d05cfcf294ef325a3eb772c3d3ba update92w.zip

5a20eb4497913196212601430bd8da9d update93w.zip

13400d5c844b7ab9aacc81822b1e7f02 arm64-fixer\drivfixer.sh

b52e105bd040bda6639e958f7d9e3090 arm64-fixer\main.js

13400d5c844b7ab9aacc81822b1e7f02 driv\drivfixer.sh

ef7b96bffe252ede8259fea30fc3a9a3 driv\main.js

13400d5c844b7ab9aacc81822b1e7f02 drivv\drivfixer.sh

15e48aef2e26f2367e5002e6c3148e1f drivv\main.js

6175efd148a89ca61b6835c77acc7a8d nvidiarelease\drvUpdate.exe

b52e105bd040bda6639e958f7d9e3090 nvidiarelease\main.js

3ef7717c8bcb26396fc50ed92e812d13 nvidiarelease\run.vbs

983a8a6f4d0a8c887536f5787a6b01a2 nvidiarelease\shell.bat

6175efd148a89ca61b6835c77acc7a8d nvidiaRelease (3)\drvUpdate.exe

b52e105bd040bda6639e958f7d9e3090 nvidiaRelease (3)\main.js

945acbf53bd61ee1d6475c47f1db15d8 nvidiaRelease (3)\run.vbs

8e8066fa5de1b8cad438c2323bdf2304 nvidiaRelease (3)\shell.bat

6175efd148a89ca61b6835c77acc7a8d nvidiaReleasenew\drvUpdate.exe

15e48aef2e26f2367e5002e6c3148e1f nvidiaReleasenew\main.js

3ef7717c8bcb26396fc50ed92e812d13 nvidiaReleasenew\run.vbs

983a8a6f4d0a8c887536f5787a6b01a2 nvidiaReleasenew\shell.bat

fcc0114e34b352d9d3312118c6fd9341 update92w\main.js

09d2336c6b76fa499f52773d930788a4 update92w\run.vbs

983a8a6f4d0a8c887536f5787a6b01a2 update92w\shell.bat

ef7b96bffe252ede8259fea30fc3a9a3 update93w\main.js

09d2336c6b76fa499f52773d930788a4 update93w\run.vbs

983a8a6f4d0a8c887536f5787a6b01a2 update93w\shell.bat

C2

avalabs-digital.store

driverservices.store

webmail.driverservices.store

www.driverservices.store

block-digital.online

cpanel.block-digital.online

webmail.block-digital.online

www.block-digital.online

69.10.53.86

141.98.168.79

198.54.116.177

103.231.75.101

45.89.53.54

199.188.200.147

198.54.119.94

192.64.119.25

45.159.248.110

hxxp://69.10.53.86

hxxp://141.98.168.79

hxxps://block-digital.online/drivers/mac_camera.driver-fix1816

hxxp://block-digital.online/drivers/mac_camera.driver-fix1816

hxxps://block-digital.online/drivers/mac_camera.driver

hxxps://block-digital.online/drivers/camera

hxxp://block-digital.online/

hxxps://www.block-digital.online/

hxxps://block-digital.online/

hxxps://block-digital.online/drivers/cam_driver

hxxp://block-digital.online/drivers/cam_driver

hxxps://block-digital.online/drivers/

hxxp://block-digital.online/cpanel

hxxps://block-digital.online/drive

hxxps://driverservices.store/visiodrive/arm64-fixernew

hxxp://avalabs-digital.store/update/update93w

hxxps://avalabs-digital.store/update/update93w

hxxp://avalabs-digital.store/

hxxp://avalabs-digital.store/cpanel

hxxps://avalabs-digital.store/update/update93w/

hxxps://avalabs-digital.store/update/z-update93m

hxxps://driverservices.store/visiodrive/nvidiaReleasenew.zip

hxxps://driverservices.store/visiodrive/nvidiaRelease.zi

hxxp://driverservices.store/

hxxps://driverservices.store/

hxxps://driverservices.store/visiodrive/nvidiaRelease.zip

hxxps://driverservices.store/visiodri

hxxps://driverservices.store/visiodrive/nvidiaRelease.zip

hxxp://driverservices.store/visiodrive/arm64-fixernew

hxxp://webmail.driverservices.store/

hxxps://www.driverservices.store:2096/

hxxps://webmail.driverservices.store/

hxxps://driverservices.store/visiodrive/nvidiareleasenew.zip

hxxp://driverservices.store/visiodrive

hxxps://driverservices.store/visiodrive/nvidiarelease.zip

hxxps://driverservices.store/visiodrive/mac-v-j1721.fixer

hxxps://driverservices.store/visiodrive/

hxxps://driverservices.store/visiodrive/arm64-fixer

hxxp://driverservices.store/visiodrive/nvidiaRelease.zip

hxxp://www.driverservices.store/

Konni

MD5

e37c8f6aba686aab3d7ecedbd1d0ef43 가상자산사업자 검사계획민당정회의 발표자료_FN2.hwp.lnk

82d85f391c8a1aaa0a2b9500993156c5 possess.cab

3eac72d8dfab856788becf2cafc65328 start.vbs

1b6eb87d8d52f699c89c2f6e7451bf28 04711460.bat

a68acc516eca9b2be1b89addd4f3f723 44462422.bat

12ac9f346e9ac80c7596bccbf8cd9f9c 82774072.bat

b927851f70d91fd4a1398161fd0a7b78 84664491.bat

fa79b143af6bfc64e52e667cd8a2eb66 94320159.bat

8b3f90264310fb44b2fb584392a53b8d 96508848.bat

f789c4e68c549d97fe40179b1777a39b 46133257.bat

3eac72d8dfab856788becf2cafc65328 start.vbs

75375c22c72f1beb76bea39c22a1ed68 unzip.exe

827f81bfe6e2996dcaf21995a5036282 공문_가상자산관련 외부평가위원 위촉 안내.zip

61c69eaa2118175bea433fcc0f4147ad 공문_가상자산관련 외부평가위원 위촉 안내.hwp.lnk

7dd03f0f9620f18256d72f1fd59f9825 08990508.bat

ec36dff2aa1141fb7c219a7b9acdff43 17721546.bat

81810c29aeb4a4bb5b711ec71157a6d3 30827891.bat

10bd9e143407e6226741fabe3738317c 37859928.bat

f92be2d7cfcc8fb839dbea0d9ac17305 48882090.bat

81810c29aeb4a4bb5b711ec71157a6d3 66349297.bat

a400d3838309a08304254fb004bb44f9 93162513.bat

736b40c19347835e4596a6d858048182 soil.cab

582b9ce1c918b9fcaf1039653c27440c start.vbs

1f2faa17dbd6bedaaee1fa77a50085f9 KB국민은행 소명자료 제출 요청의 건_20250430TS5869570S.zip

6a4c3256ff063f67d3251d6dd8229931 소명자료 제출 안내서.hwp.lnk

ec57acba8a3303b9798aade3638ef77b 14004606.bat

a5739d4ad21677fdef52a7c14cf9495f 43942318.bat

84d4515016ec95ad159cad201e9e3983 56976291.bat

ec57acba8a3303b9798aade3638ef77b 59577907.bat

27c9ed49827220811d636c88280170b9 67321148.bat

8d00e4597c538fa0aafa67528f1e44ca 75590470.bat

45999bd3aab4200d000f97ac23db19ac 75745661.bat

543e365fa9b63b7e48f8a5f63c3d9c3e sheet.cab

325e3727982ac664605d1bfd9a3006ea start.vbs

C2

hxxp://forum.flasholr-app.com/wp-admin/src/upload.php

hxxp://forum.flasholr-app.com/wp-admin/src/list.php?f=%COMPUTERNAME%.txt

hxxps://teamfuels.com/modules/inc/get.php?ra=iew&zw=lk0100

hxxps://www.sitisrlweb.com/wp-includes/js/src/upload.php

hxxps://www.sitisrlweb.com/wp-includes/js/inc/get.php?ra=iew&zw=lk0100

hxxps://www.sitisrlweb.com/wp-includes/js/src/list.php?f=%COMPUTERNAME%.txt

hxxps://www.rayanlynch.com/wp-includes/js/common/src/upload.php

hxxps://www.rayanlynch.com/wp-includes/js/common/inc/get.php?ra=iew&zw=lk0100

hxxps://www.rayanlynch.com/wp-includes/js/common/src/list.php?f=%COMPUTERNAME%.txt