Recorded Future는 글로벌 위협 인텔리전스(CTI)를 제공하는 대표적인 기업으로, 로그프레소 앱(App) 설치 시 자동화된 위협 헌팅을 통해 보안 위협을 탐지하고 즉각적인 차단까지 수행할 수 있습니다.

이번 글에서는 로그프레소 플랫폼에서 Recorded Future를 연동하여 보안 위협을 탐지하고 대응하는 방법에 대해 살펴보겠습니다.

목차

- Recorded Future CTI 정보 활용

- Recorded Future 앱 설치 및 연동

- IP 위협 정보 조회

- URL 위협 정보 조회

- 파일 Hash 조회

- Recorded Future 기반 위협 헌팅 및 자동 대응

- 정리

1. Recorded Future CTI 정보 활용

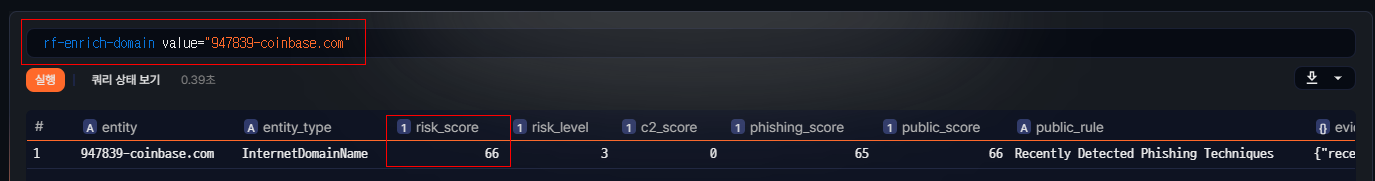

로그프레소 플랫폼에서는 Recorded Future가 제공하는 다양한 CTI 정보 중 Threat Intelligence를 활용하여 다음과 같은 침해지표(IoC; Indicator of Compromise) 정보를 분석하고 대응할 수 있습니다.

- IP

- Domain

- URL

- File Hash

이를 이용해 이미 알려진 위협에 대해 보다 빠르고 정확한 위협 대응을 할 수 있습니다.

2. Recorded Future 앱 설치 및 연동

로그프레소 플랫폼에 Recorded Future 앱을 설치하여 연동하는 과정은 아래의 URL을 참고하도록 합니다.

3. IP 위협 정보 조회

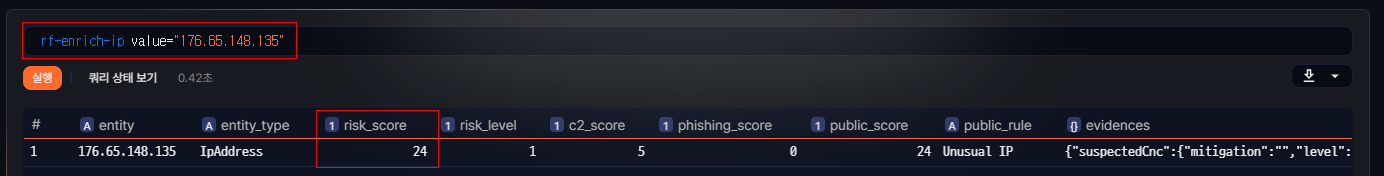

IP 위협 정보 조회 기능은 보안 시스템에서 탐지된 IP 주소가 과거에 실제 보안 위협으로 확인된 이력이 있는지를 분석합니다. Recorded Future의 위험도(Risk Score)를 기반으로 위험도가 높은 IP가 식별될 경우, SOAR 플레이북과 연동하여 방화벽 등 보안 장비를 통해 자동으로 접근을 차단할 수 있습니다.

단일 IP 에 대한 IP 위협 정보 조회

다수의 IP 에 대한 IP 위협 정보 조회

4. URL 위협 정보 조회

URL 위협 정보 조회 기능은 SWG(Secure Web Gateway)와 같은 유해 사이트 차단 시스템과 연동하여 의심스러운 URL을 분석합니다. 조회 결과 위험도가 높은 URL로 확인되면, SOAR 플레이북을 이용해 SWG와 같은 보안 시스템에서 해당 URL 접속을 자동으로 차단할 수 있습니다.

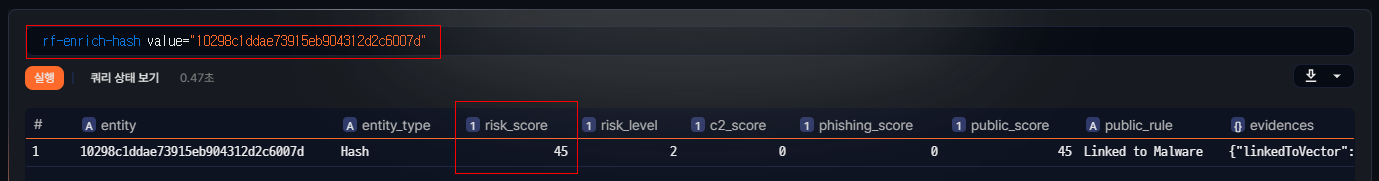

5. 파일 Hash 조회

파일 Hash 조회 기능은 APT, NDR, EDR 등 다양한 보안 솔루션에서 탐지된 수상한 파일의 Hash 값을 기반으로 악성 여부를 판단합니다. Recorded Future의 위협 인텔리전스를 통해 악성 파일로 확인될 경우 마찬가지로 SOAR 플레이북을 이용해 EDR 또는 Anti-Virus에서 파일을 제거하거나 격리할 수 있습니다.

6. Recorded Future 기반 위협 헌팅 및 자동 대응

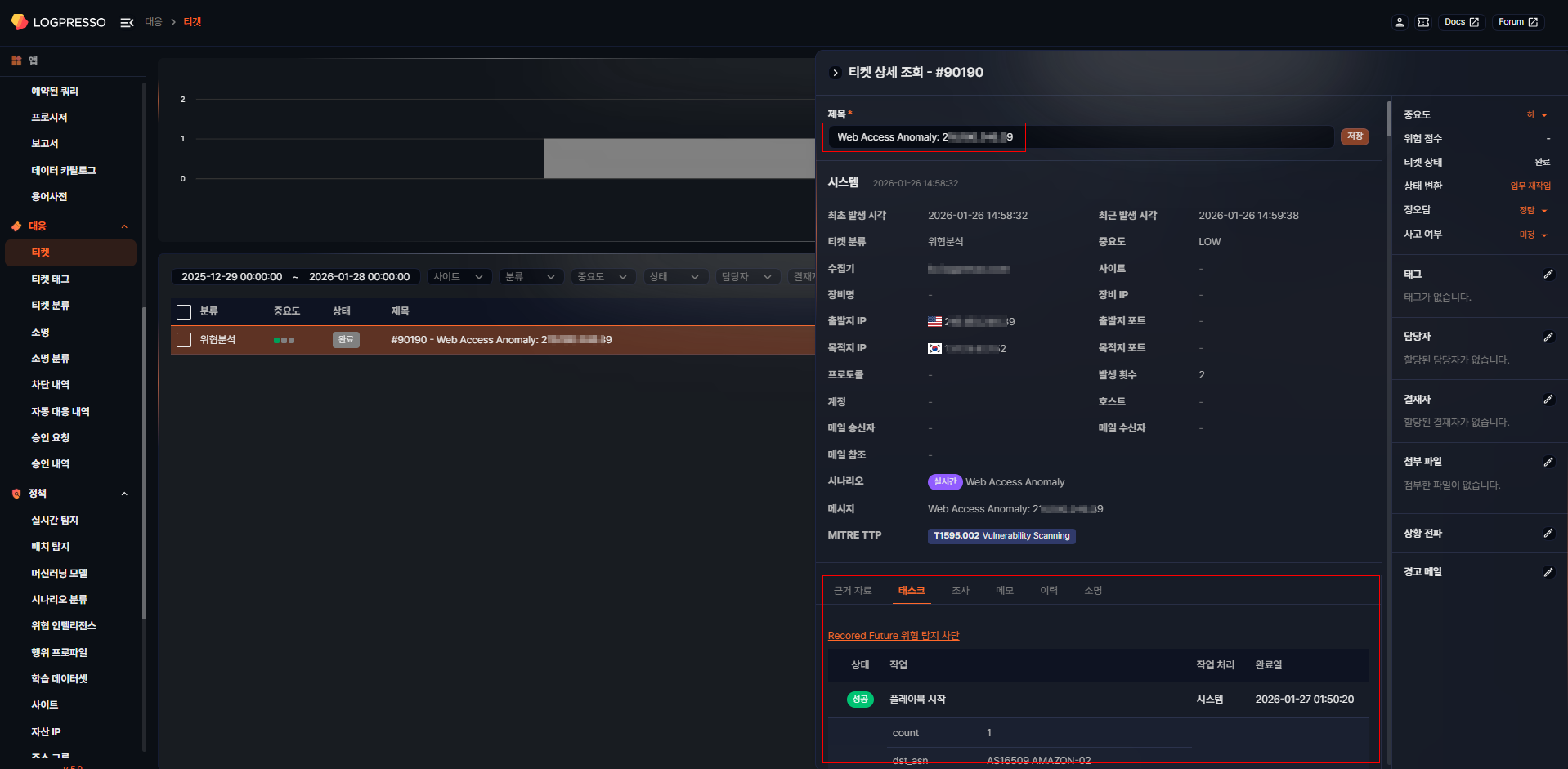

로그프레소 플랫폼에서는 머신러닝으로 웹로그에서 이상 행위를 탐지할 수 있습니다. 아래 예시는 이상 행위로 탐지된 IP 주소에 대해 Recorded Future 인텔리전스를 활용한 위협 분석 결과를 보여줍니다. 태스크(Task)를 클릭하면, 플레이북을 이용해 분석부터 차단까지 자동 대응이 수행된 결과를 확인할 수 있습니다.

로그프레소 플랫폼에서 머신러닝으로 탐지한 웹로그 이상 행위 정보

실제 동작한 플레이북을 살펴보면, 로그프레소 플랫폼에서 Recorded Future의 IP 위협 정보를 확인하여 위험도가 기준치를 초과하는 것으로 확인되어, 방화벽을 통해 해당 IP를 차단한 것을 확인할 수 있습니다. 참고로, Recorded Future의 위험도 기준 정보는 링크를 통해 확인할 수 있습니다.

플레이북에서 Recorded Future의 IP 위협 정보를 활용해 자동 대응한 결과

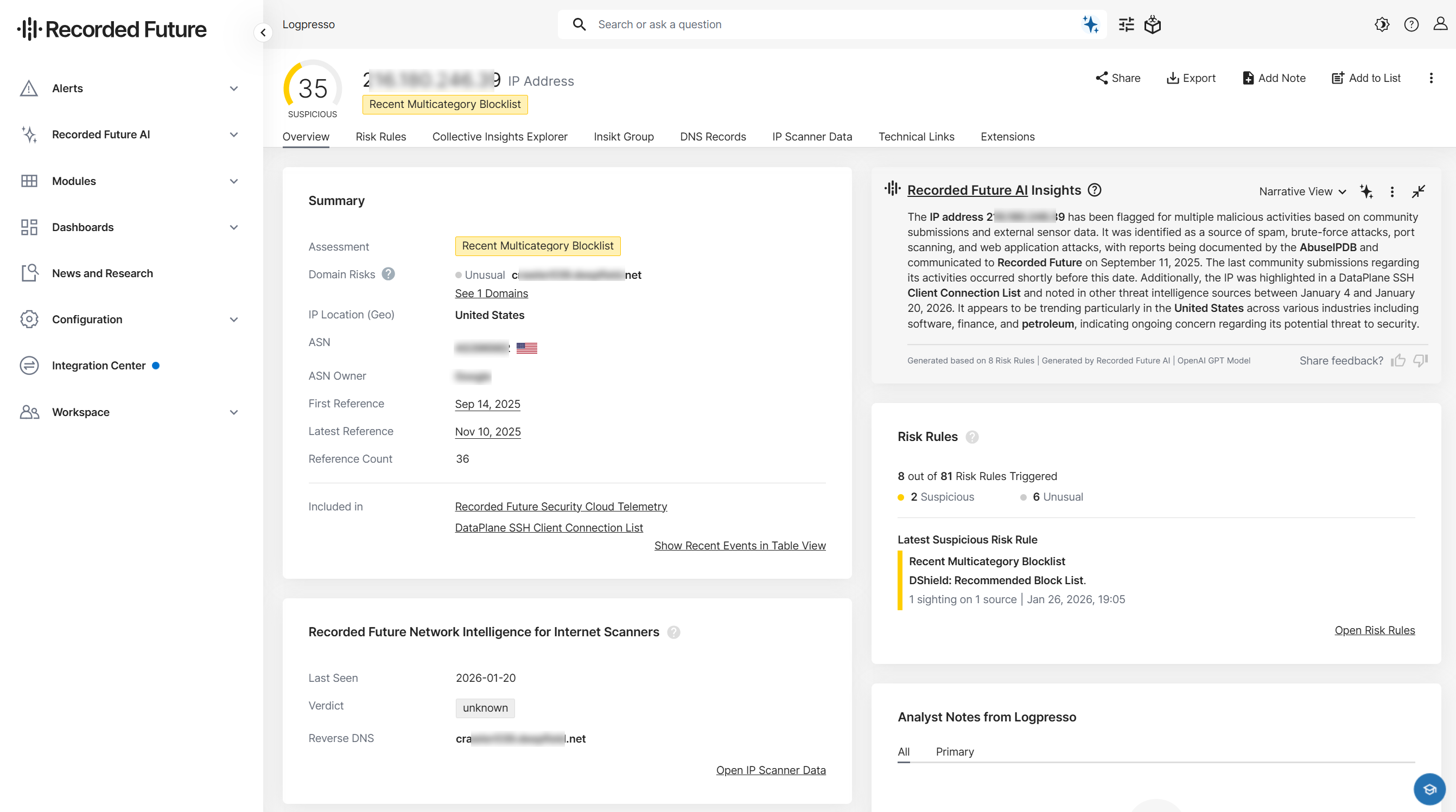

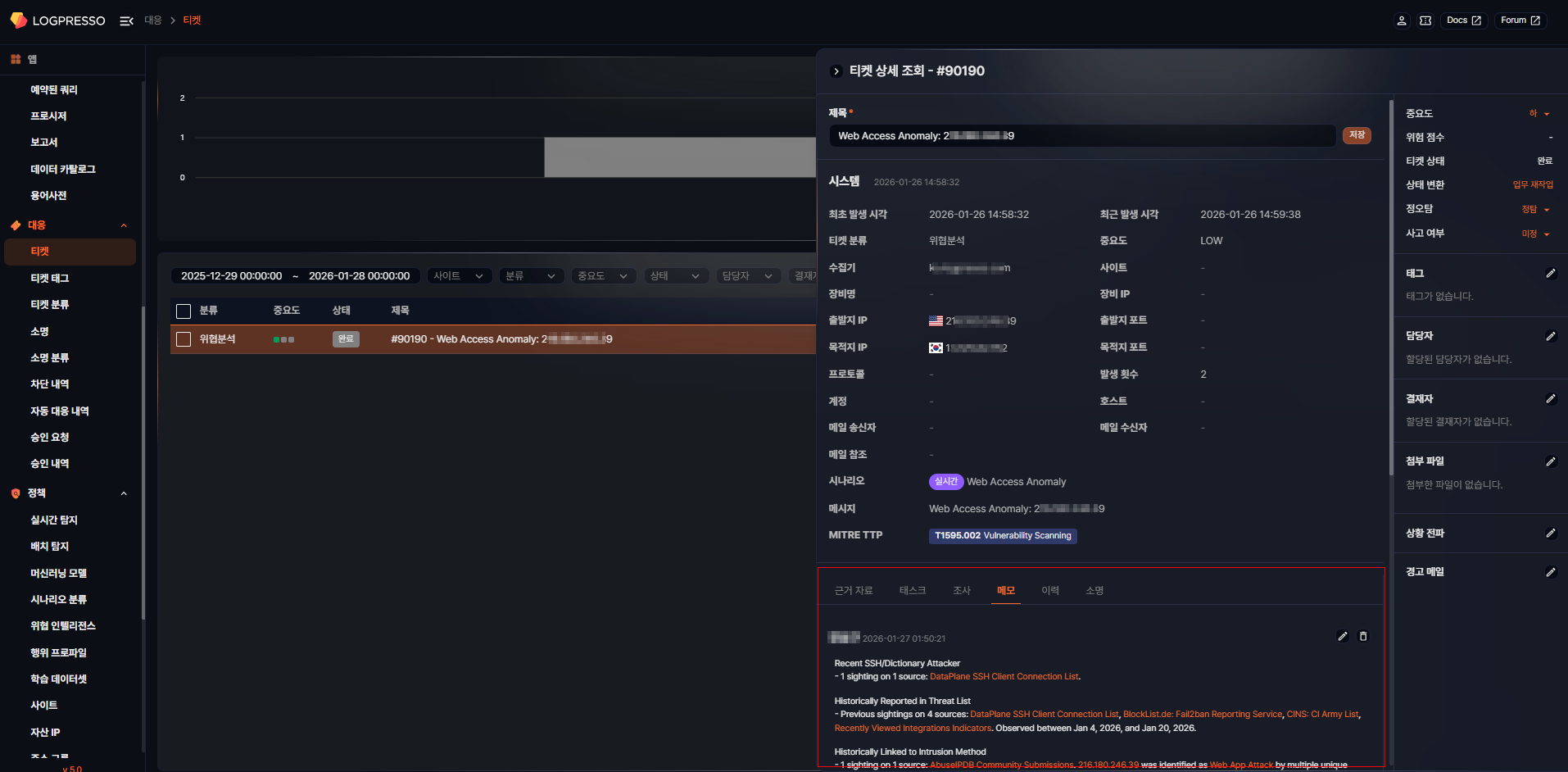

또한, 아래와 같이 Recorded Future에서 조회한 데이터를 활용하여, 해당 IP가 최근 SSH/Dictionary 공격을 수행한 IP임을 확인할 수 있는 근거 자료가 자동으로 티켓 메모에 추가됩니다. 이를 통해 위협 IP로 탐지되고 차단된 사유를 명확히 확인할 수 있습니다.

Recorded Future에서 조회한 위협 IP 근거 정보

티켓 메모에 자동으로 추가된 위협 IP 근거 정보

7. 정리

앞서 소개한 기능 외에도 로그프레소 플랫폼에서는 Recorded Future의 다양한 기능을 보다 효과적으로 활용할 수 있는 다양한 확장 명령어를 제공하고 있습니다. 아래 링크를 통해 Recorded Future가 제공하는 여러 기능을 직접 확인하고 활용해보시기 바랍니다.

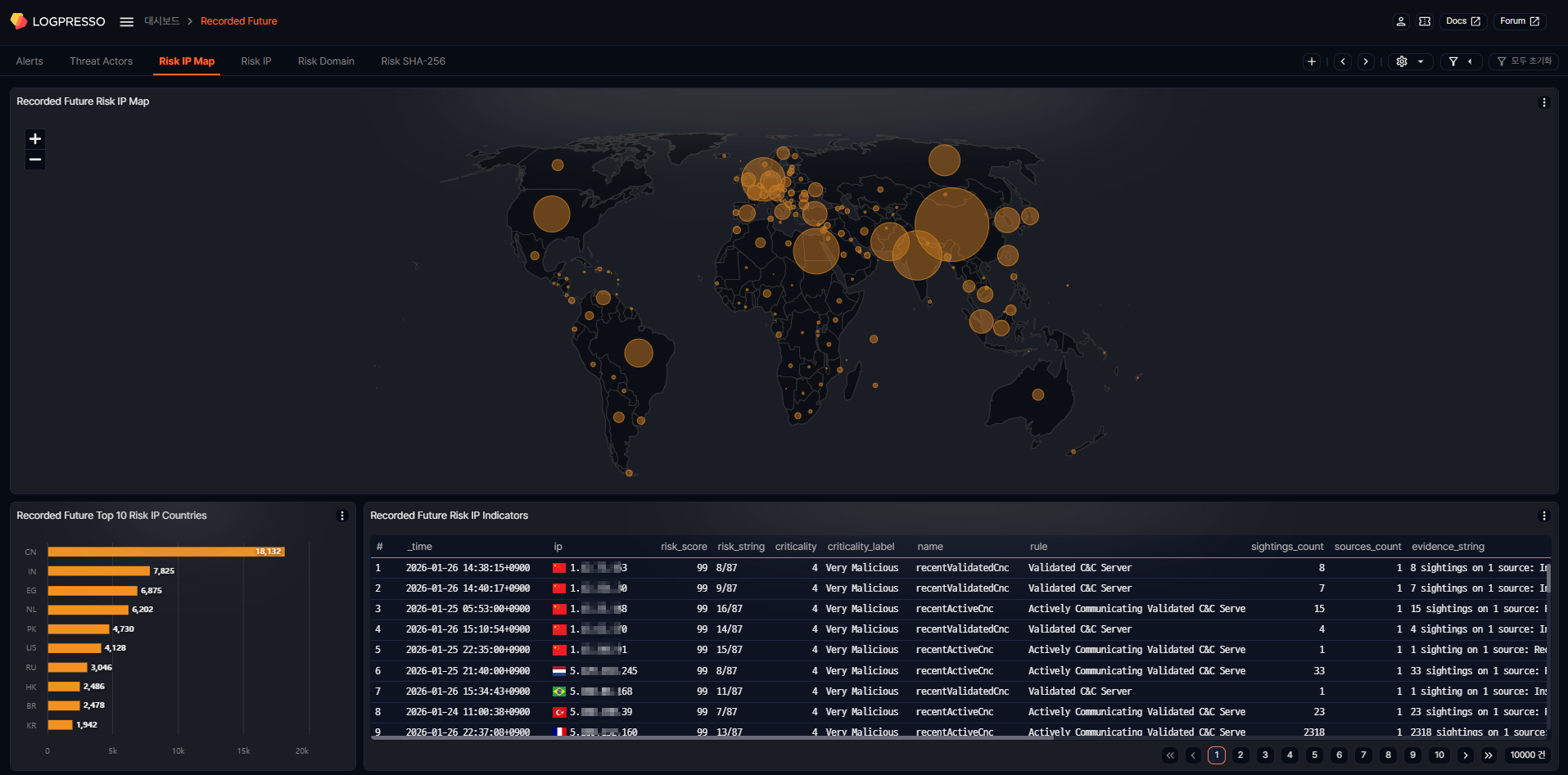

로그프레소 플랫폼의 Recorded Future 대시보드

또한, 로그프레소 플랫폼에 Recorded Future 앱을 설치하면 관련 대시보드가 자동으로 추가됩니다. 해당 대시보드를 통해 우리 조직과 연관된 공격 경보는 물론, 최신 위협 공격 그룹, 위협 IP, 도메인, 악성 파일 해시 정보를 실시간으로 모니터링할 수 있습니다. 이를 통해 이미 알려진 보안 위협에 대한 사전 탐지와 자동 대응 체계를 효과적으로 구축할 수 있습니다.